目次

解答

R1 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ no access-list 100 access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

ワンポイント

IPSecで暗号化する対象パケットを指定するアクセスリストは、ミラーACLになることに注意!

解説

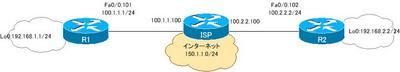

IPSecで暗号化する対象パケットは、拡張アクセスリストで指定します。このアクセスリストを特に暗号ACLと呼びます。暗号ACLは、対向のVPNゲートウェイ同士で送信元アドレスと送信先アドレスが反転したアクセスリストになります。

具体的に今回のネットワーク構成で考えてみましょう。

R1から見るとIPSecで暗号化するパケットは、

送信先IPアドレス:192.168.2.0/24

送信元IPアドレス:192.168.1.0/24

というアドレスです。

一方、R2から見るとIPSecで暗号化するパケットは、

送信先IPアドレス:192.168.1.0/24

送信元IPアドレス:192.168.2.0/24

というアドレスです。

これを拡張アクセスで指定します。R1とR2で指定するべき拡張アクセスリストは、次のようになります。

R1 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ R2 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

このように暗号ACLは、対向のVPNゲートウェイで送信先と送信元を入れ替えたものになっていることが分かります。こういった送信先と送信元を入れ替えた関係のアクセスリストを「ミラーACL」と呼びます。

注意しなければいけないことは、正しくIPSec SAを確立するためにはミラーACLになっていなければいけないということです。前回の問題ではR1の暗号ACLとして、

R1 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━ access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.0.0 0.0.255.255 ━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

という設定をしていました。

送信先アドレス部分のワイルドカードマスクを変更してより広いIPアドレスの範囲を指定しています。これでも192.168.1.0/24から192.168.2.0/24あてのパケットはIPSecで暗号化する対象パケットとなりますが、R2で設定している暗号ACLとミラーACLになっていません。ISAKMP SAの確立には問題ありませんが、暗号ACLがミラーACLになっていないので、R1-R2間でIPSec SAを正常に確立することができなくなっています。

解答のようにR1とR2の暗号ACLをミラーACLになるように設定を行えば、IPSec SAを正常に確立して拠点間の通信ができるようになります。