平成16年度テクニカルエンジニア(ネットワーク)午後Ⅱ 問1設問1解答と解説

目次

解答

(1)【ア】 トンネル

【イ】 暗号化

【ウ】 グローバルIPアドレス

(2)ルータ1、ルータ2、ルータ101

(3)通信相手を特定するためにIPアドレスが使用されるから

解説

(1)

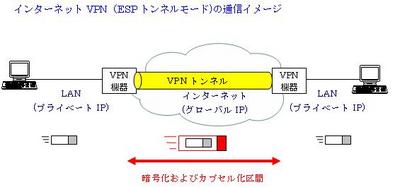

A社では、IP-VPNのバックアップとしてインターネットVPNを検討することにしました。インターネットVPNとは、その名前のとおり、インターネットを利用して仮想的な専用網(VPN)を構築したネットワークです。バックボーンにインターネットを利用するため、専用線やIP-VPN等と比較し、安価にネットワークを構築できます。安全にデータをやり取りするためにIPsecという技術を使用して、データを暗号化することでインターネット上からのデータの盗聴、侵入などを防ぎます。また、インターネット上で仮想的なトンネルを張るため、プライベートIPアドレスを使用したLAN間通信を、インターネット上で実現します。一般的にインターネットVPNはIP-VPNや広域イーサと比較すると、信頼性や品質で劣るが、コストメリットがあるとされています。

インターネット上で仮想的な専用網を構築する技術としては、他にもSSL-VPNや最近注目のSoftEtherなどがありますが、「インターネットVPN」と言えば、IPsecを使用したVPNのみを示すことが一般的です。

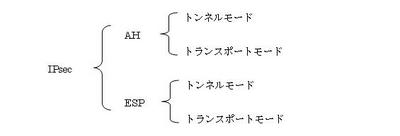

一言でIPsecと言っても、その使い方によってAHとESPという2つのプロトコルが選択できます。また、その中でもトンネルモード、トランスポートモードの2つがあるため、それぞれの違いを把握しておく必要があるでしょう。

実際にLAN間接続で使用される技術はESPのトンネルモードです。全体像を把握した上で、ESPトンネルモードについては詳細を理解しておくのが良いと思われます。

AH

通信相手が成りすましをしていないかの認証と、パケットが改ざんされていないかを確認する機能を備えています。ペイロードは平文で送信されるため、暗号化の機能は提供されません。

ESP

AHの機能に加え、データを暗号化する機能を備えています。

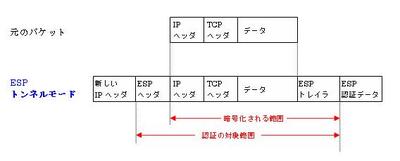

トンネルモード

IPヘッダを含めたパケット全体をカプセル化し、新たなIPヘッダを追加して送信します。インターネットVPNの場合、プライベートIPを使用したパケットをグローバルIPでカプセル化することで、インターネットを経由したLAN間通信が可能になります。

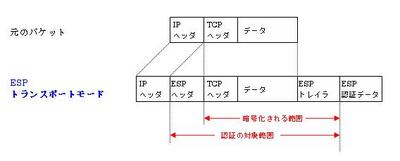

トランスポートモード

カプセル化はおこなわれません。もともとのIPヘッダがそのまま使用されたパケットにAHヘッダ、ESPヘッダ等が追加になります。

インターネットVPNは、データを「暗号化」し、インターネット上に「仮想的なトンネル」をはるサービスです。つまり実際にインターネットVPNで使用されているのは、ESPのトンネルモードということになりますね。

ここで問題に戻ります。支店のPCはプライベートIPアドレスを持っているので、グローバルIPアドレスで構成されたインターネットと直接通信することができません。プライベートIPをグローバルIPによってカプセル化することで、仮想的な通信路(VPNトンネル)を作ることが必要です。よって【ア】は「トンネル」です。

上のパケットフォーマットを見てみると、トンネルモードでは元のパケットが丸ごとカプセル化されているのが分かります。一方トランスポートモードは元のパケットのIPヘッダがそのまま使用されます。また、「認証の対象範囲」とは、パケットが改ざんされていないことを保障する範囲のことです。

次にIKE(Internet Key Exchange)について解説しましょう。IPsecでは、IKEと呼ばれる手順で、SAの自動生成や、暗号鍵の交換、相互認証などが行われます。これらはESPやAHのパケットを送る前段階として、安全な暗号化トンネルを構築するために必要な作業です。IPsecで利用される重要なプロトコルとして覚えておきましょう。

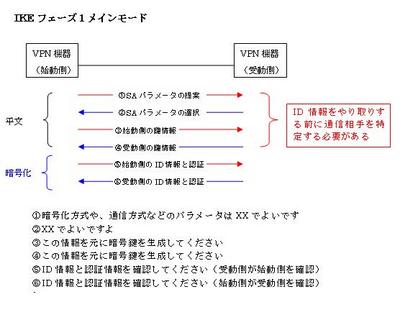

IPsecで構築される暗号化されたトンネルのことは、「SA」と呼ばれます。さらにそのSAには、暗号鍵など制御用の情報をやり取りするためのSA(ISAKMP SA)と、実際の通信をやり取りするためのSA(IPsec SA)の2種類があり、ISAKMP SAを確立するためのやりとりをIKEフェーズ1、IPsec SAを確立するためのやり取りをIKEフェーズ2といいます。またIKEフェーズ1にはメインモードとアグレッシブモードの2種類のタイプがあります。アグレッシブモードのほうがメインモードよりも少ないメッセージのやり取りでISAKMP SAを確立できます。ISAKMP SAは「アイサカンプ・エスエー」と発音します。ちょっと複雑ですが、まとめると以下のようになります。

IKEフェーズ1

制御用の暗号化トンネル(ISAKMP SA)を構築するためのフェーズです。

- ISAKMP SAを暗号化するための暗号化アルゴリズム等各種パラメータの決定

- ISAKMP SAで使用する秘密鍵の生成

- Pre-Shared KEY等を使用した通信相手の認証

などが行われます。

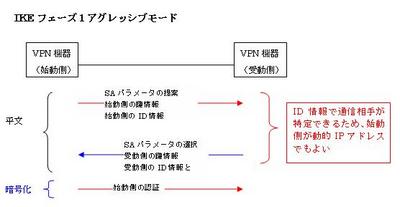

またメインモードとアグレッシブモードの2種類のタイプがあり、アグレッシブモードはメインモードよりメッセージが簡略化されています。メインモードはVPN機器が固定IPアドレスの利用が必須であるのに対し、アグレッシブモードは、一方の機器が固定IPであれば、もう一方は動的IPアドレスで構築できるという特徴があります。

IKEフェーズ2

実際の通信をやり取りするための暗号化トンネル(IPsec SA)を構築するためのフェーズです。IKEフェーズ2はIKEフェーズ1で作成したISAKMP SAを通して通信が行われるため、暗号化されてやりとりされます。

- 通信方式(AH、ESP、トンネルモード、トランスポートモードなど)の決定

- IPsec SAを暗号化するための暗号化アルゴリズム等各種パラメータの決定)

- IPsec SAで使用する秘密鍵の生成

その後はIKEフェーズ2で作成されたIPsec SAの中を実際のデータが流れます。IPsec SAは共有秘密鍵で暗号化されたトンネルなので(ESPの場合)、通信は暗号化されるというわけです。

ここまでIPsec、IKEについて説明しましたが、IPsecの解説だけでも分厚い本が書店に並んでいるくらいなので、すべてを理解することは難しいかもしれません。まずはIPsecの全体イメージをつかんだうえで、詳細知識を肉付けしていくようにしましょう。

【イ】は事前共有かぎ(Pre-Shared KEY)の利用目的を聞かれているので、「暗号化」になります。VPN機器は事前に設定されたPre-Shared KEYを基にして暗号化のための秘密鍵や、認証のためのハッシュ値を作り上げます。秘密鍵というと、暗号化に使用するイメージが強いですが、秘密鍵を知っているかどうかで、通信相手の認証にも用いられています。問題文にある「アクセス制御」とは、通信相手の認証のことを示しています。

【ウ】はIPsecとNATの相性に関する問題です。

アプリケーションによってはNATとの相性が悪いものが多くありますが、IPsecもそのひとつです。しかし図2の構成では、そもそもNATを使用していないので問題はありません。VPN機器のインターネット側にグローバルIPアドレス、LAN側にプライベートIPアドレスが振られるため、一見VPN機器でNATを実施しているように見えるかもしれませんが、VPN機器で実施しているのはNATではなくカプセル化です。プライベートアドレスを使用したもともとのIPパケットを書き換えることなく、新しいグローバルIPヘッダ等を追加しています。このようなIPsecの接続形態は、前述のようにESPのトンネルモードで実現されます。

よって【ウ】には「グローバルIPアドレス」が当てはまります。

NATが問題になるのは、自宅のPCから会社のネットワークにIPsecでリモートアクセスするようなケースです。この場合、通常ブロードバンドルータなどでNATされているため、B氏のいう問題が発生します。ブロードバンドルータで行われるNATは、IPアドレスとポート番号の両方が動的に変換されるため、正確には「IPマスカレード」や「NAPT」といわれているものです。ブロードバンドルータは、こういった技術を使用することで、複数のPCが同時にインターネットへアクセスすることを可能にしています。ところがIPsec(ESP)のパケットは、IPヘッダの後にESPヘッダが続きます。通常IPヘッダの後に続くのはTCPやUDPのポート番号であるため、ブロードバンドルータはIPマスカレード処理の際に間違えてESPヘッダを書き換えてしまい、ESPヘッダを壊してしまうことになります。これがIPsecとNATの相性が悪いといわれる理由です。

ただ現実的にはその問題を解消する方法は確立されています。「NATトラバーサル」という機能に対応した機器を使用すれば、IPsecでも問題なくNAT越えの通信が可能です。NATトラバーサルとは、IPヘッダとESPヘッダの間に擬似的なUDPヘッダを追加し、IPsecパケットを、通常のUDPパケットのように見せかける機能です。パケットがIPマスカレードされても、UDPのポート番号が変換されるだけなので、ESPヘッダが壊れることはありません。

(2)

もともとA社のネットワークはインターネットへの出口はシステムセンタ1箇所しかありませんでした。しかし新システムの構成ではバックアップとしてインターネットVPNを使用するため、すべての拠点にインターネット接続を契約する予定です。では、各支店からのインターネット接続は、システムセンタを経由せずに各拠点から直接抜けていくことになるのでしょうか?そうではありませんよね。

セキュリティや運用保守面を考えると、インターネットへの出口はできるだけ1つにするのがよいのは言うまでもありません。インターネットへの出口を集約することで、ファイアウォールの運用管理も集約することができますし、ファイアウォールのポリシー変更の際も、システムセンタの1箇所を変更するだけでよいのです。各拠点のVPN機器を経由して直接インターネットに抜けることも技術的にはもちろん可能ですが、今回のケースでは現行システムの流れと同様、システムセンタを経由すると考えるのが自然でしょう。

よって通信経路は

支店1のPC ~ ルータ101 ~(IP-VPN)~ ルータ1 ~ ルータ2 ~ FW ~ インターネット

となります。

問題では経路上の「ルータ名」を問われているため、

「ルータ101、ルータ1、ルータ2」

が答えとなります。

(3)

IPsecのかなり高度な知識が問われる問題だと思います。

(1)のIKEで解説したように、IKEフェーズ1にはメインモードとアグレッシブモードの2種類のタイプが存在します。メインモードはVPN機器が固定IPアドレスの利用が必須であるのに対し、アグレッシブモードは、一方の機器が固定IPであれば、もう一方は動的IPアドレスでも構築できます。これはメインモードとアグレッシブモードで通信相手の識別方法に違いがあるからです。

VPN機器は、複数の機器に対し同時にIPsecを確立することができるため、IKEの手順の中で通信相手を区別するためID情報を交換しています。ところがメインモードの場合、ID情報の交換よりも先に、各種パラメータが交換され、暗号化が行われます。ということは、ID情報以外の方法で通信相手を特定することが必要になります。実はその時に使用されるのがIPアドレスです。このことより、メインモードでは動的IPアドレスは利用できないという制限があります。

一方アグレッシブモードでは手順がかなり簡略化され、メッセージをやり取りする回数が少なくなります。ID情報が平文で送られてしまいますが、その代わり始動側が動的IPアドレスを使用していても接続が可能です。また、受動側は始動側を認証しますが、始動側が受動側を認証することはしません。

以上より、固定IPアドレスじゃないとメインモードが使えない理由は

通信相手を特定するためにIPアドレスが使用されるから(26字)

となります。

テクニカルエンジニア(ネットワーク)の試験対策にはGene作成の完全解説集で!平成17-19年度版好評発売中!!ご購入はこちらから