平成17年度テクニカルエンジニア(ネットワーク)午後Ⅰ 問Ⅰ設問2解答と解説

目次

解答

- オ IPsec

- カ L2TP

- コ PPTP (【b】【c】は順不同)

- ウ IKE

- ソ XAUTH

- エ IPヘッダ

解説

VPNとは、Virtual Private Networkの略であり、直訳すると「仮想的な専用ネ

ットワーク」です。通信事業者の公衆網(共有ネットワーク)をあたかもユー

ザの専用網であるかのように利用できるサービスがVPNです。

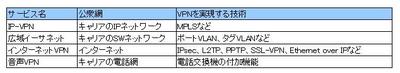

VPNといってもその技術や方法はいろいろあります。

例えば代表的なVPNサービスを簡単にまとめると次のようになります。

D社はインターネット上でセキュアなネットワーク環境とするためにVPNを導入

することにしました。よってD社が検討しているVPNは、「インターネットVPN」

のことだと分かります。

また、最近はインターネットVPNのことを指して、単に「VPN」と略して言うこ

とが増えてきているようです。インターネットVPNがそれだけ一般的に普及し

ているということだと思います。

インターネットVPNを実現する技術として最もスタンダードなものはIPsecです

が、ほかにもL2TP、PPTPなどがあります。Web閲覧データの暗号化技術である

SSLをネットワーク暗号化に拡張したSSL-VPNや、SoftEtherに代表されるよう

な、Ethernet over IP技術もかなり一般的になっています。

そういった中でもIPsecはテクニカルエンジニア(NW)で毎年のように出題され

ています。しかも試験ではかなり詳細まで問われる問題が多いため、しっかり

理解しておくのがよいでしょう。

まずは以下にインターネットVPNで利用される技術の違いを簡単に説明します。

インターネットVPNで利用される技術で最もスタンダードな技術です。ネット

ワーク層で動作するものであり、プロトコルはIPが前提となります。VPN構築

のためにはIPsecに対応したルータやVPN機器が必要になります。

PPPをIPパケットにカプセル化してトンネルを張るVPN技術です。そのため、レ

イヤ3のプロトコルには依存せず、IPXやAppleTlakなどのIP以外のプロトコル

でも利用可能です。PPTPはWindowsのサーバOSはもちろん、Windows98/Me/XPな

どのクライアントOSでも標準機能として提供されているためWindows環境があ

れば簡単にVPNを構築できるのが特徴です。

PPTP同様、PPPをIPパケットにカプセル化してトンネルを張るVPN技術です。レ

イヤ3のプロトコルには依存せず、IPXやAppleTlakなどのIP以外のプロトコル

でも利用可能です。一般的にはあまり利用されないと思いますが、NTT東西の

フレッツ網は各ISPとの接続にL2TPトンネルを使用していると言われています。

暗号化にセッション層で動作するSSLを使用したVPN技術です。HTTPSで接続す

るためクライアントに専用のソフトウェアが不要で、WebブラウザだけでVPN接

続ができるのが特徴です。逆にWebブラウザベースのアプリケーションしか利

用できないというデメリットがありますが、Javaアプレットをダウンロードし

て通信をHTTPSでプロキシさせるなどして、さまざまなアプリケーションが利

用できるよう各ベンダが独自に工夫しています。

SoftEtherに代表されるように、EthernetフレームをIPパケットにカプセル化

して、IPネットワーク上で仮想的なEthernetネットワークを構築するものです。

転送するレイヤ3のプロトコルに制限はありません。まだまだ発展途上技術で

すが、今後利用が増えていくものと思われます。

※「Ethernet over IP」という言葉自体は明確な定義があるものではないです

が、解説の便宜上こう読んでいます。

ここで問題に戻ります。

上述したとおりネットワーク層で動作するのはIPsec、データリンク層で動作

するのはPPTP、L2TP、Ethernet over IPです。Ethernet over IPは選択肢にあ

りませんので、回答としては【a】にIPsec、【b】【c】にPPTP、L2TP(順不同)

が当てはまります。

【d】

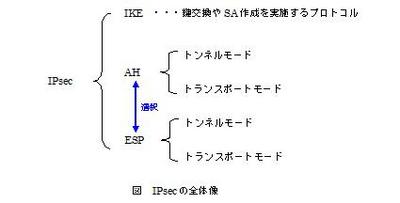

IPsecで使用する鍵管理プロトコルといえば「IKE」です。実はIPsecは複数の

プロトコルの組み合わせであり、その中で暗号化トンネルの作成、暗号鍵の管

理などの役割を担っているプロトコルがIKEというわけです。IKEは

Internet Key Exchangeの略であり、そのためか「鍵交換プロトコル」などと

説明されることが多いですが、実際には暗号化トンネルを自動的に作成するプ

ロトコルと理解したほうがイメージし易いと思います。

IKEには、具体的に大きく以下の3つの役割があります。

- 生成する暗号化トンネルで使用するパラメータをネゴシエートして決定する

- 暗号化に使用する共有秘密鍵の作成

- 通信相手が本物かどうかの認証

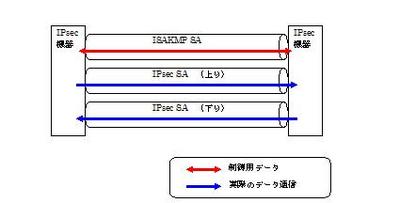

IPsecで構築される暗号化されたトンネルは、「SA」と呼ばれます。さらにそ

のSAには、暗号鍵など制御用の情報をやり取りするためのSA(ISAKMP SA)と、

実際の通信をやり取りするためのSA(IPsec SA)の2種類があり、ISAKMP SAを

確立するためのやりとりをIKEフェーズ1、IPsec SAを確立するためのやり取

りをIKEフェーズ2といいます。またIKEフェーズ1にはメインモードとアグレ

ッシブモードの2種類のタイプがあります。アグレッシブモードのほうがメイ

ンモードよりも少ないメッセージのやり取りでISAKMP SAを確立できます。

ISAKMP SAは「アイサカンプ・エスエー」と発音します。ちょっと複雑ですが、

まとめると以下のようになります。

制御用の暗号化トンネル(ISAKMP SA)を構築するためのフェーズです。

- ISAKMP SAを暗号化するための暗号化アルゴリズム等各種パラメータの決定

- ISAKMP SAで使用する共有秘密鍵の生成

- Pre-Shared KEY等を使用した通信相手の認証

などが行われます。

またメインモードとアグレッシブモードの2種類のタイプがあり、アグレッシ

ブモードはメインモードよりメッセージが簡略化されています。メインモード

はVPN機器が固定IPアドレスの利用が必須であるのに対し、アグレッシブモー

ドは、一方の機器が固定IPであれば、もう一方は動的IPアドレスで構築できる

という特徴があります。

実際の通信をやり取りするための暗号化トンネル(IPsec SA)を構築するため

のフェーズです。IKEフェーズ2はIKEフェーズ1で作成したISAKMP SAを通し

て通信が行われるため、暗号化されてやりとりされます。

- 通信方式(AH、ESP、トンネルモード、トランスポートモードなど)の各種パラメータの決定

- IPsec SAを暗号化するための暗号化アルゴリズム等各種パラメータの決定)

- IPsec SAで使用する共有秘密鍵の生成

その後はIKEフェーズ2で作成されたIPsec SAの中を実際のデータが流れます。

IPsec SAは共有秘密鍵で暗号化されたトンネルなので(ESPの場合)、通信は

暗号化されるというわけです。図にすると以下のイメージです。

IKEがSAを作成する詳しい手順については後述のURLが参考になります。

【e】

IPsecで利用者単位に認証を可能にするためには、XAUTHという仕組みが必要で

す。IKEフェーズ1で行われる認証はデバイス単位の認証でしかありません。こ

れに加えてフェーズ1終了後にXAUTHによる認証を行うことで、ユーザ単位の認

証が可能になります。また、VPN機器が外部のRADIUSなどの認証サーバと連携

することも可能となります。

認証サーバにワンタイムパスワードなどの機能のあるものを採用することで、

より高いセキュリティの認証が可能となります。

よって【e】には「XAUTH」が当てはまります。

XAUTHの認証イメージは後述のURLを参照してください。

【f】

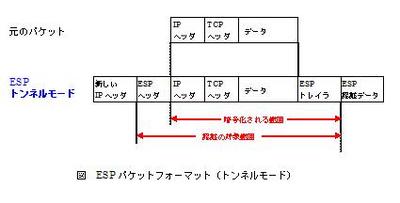

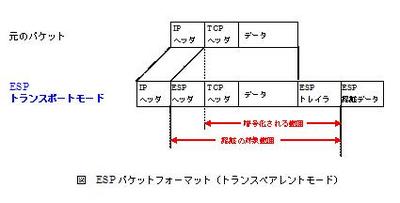

IPsecトンネルモードにおける、パケットの暗号化範囲はどこまでかという問

題です。トランスポートモードおよびトンネルモードパケットフォーマットと

暗号化区間をしっかりと把握しておく必要があります。また、IPsecはESPとAH

の2種類のプロトコルから選択して使用します。これらのプロトコルとモード

の関係性を把握しておく必要があるでしょう。これらを以下にまとめて解説し

ます。(H16 午後2 問1の解説の再掲も含む)

通信相手が成りすましをしていないかの認証と、パケットが改ざんされていな

いかを確認する機能を備えています。ペイロードは平文で送信されるため、暗

号化の機能は提供されません。

AHの機能に加え、データを暗号化する機能を備えています。

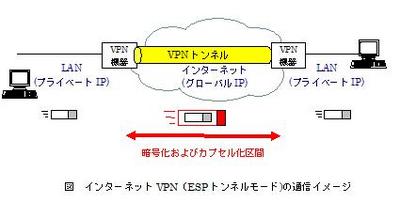

<トンネルモード>

IPヘッダを含めたパケット全体をカプセル化し、新たなIPヘッダを追加して送

信します。インターネットVPNの場合、プライベートIPを使用したパケットを

グローバルIPでカプセル化することで、インターネットを経由したLAN間通信

が可能になります。

<トランスポートモード>

カプセル化はおこなわれません。もともとのIPヘッダがそのまま使用されたパ

ケットにAHヘッダ、ESPヘッダ等が追加になります。

インターネットVPNは、データを「暗号化」し、インターネット上に「仮想的

なトンネル」をはるサービスです。つまり一般的にインターネットVPNで使用

されているのは、ESPのトンネルモードです。

また、ESPのパケットフォーマットは以下の通りです。

上のパケットフォーマットを見てみると、トンネルモードでは元のパケットが

丸ごとカプセル化されているのが分かります。一方トランスポートモードは元

のパケットのIPヘッダがそのまま使用されます。また、「認証の対象範囲」と

は、パケットが改ざんされていないことを保障する範囲のことです。

ここで問題に戻ります。問題はESPのトンネルモードにおいてのパケット暗号

化範囲に関する質問です。上のトンネルモードの図を参照すると、暗号化され

るパケットの範囲はTCPヘッダとIPヘッダであることが分かります。

よって【f】には「IPヘッダ」が当てはまります。

【参考URL】

- IPsecとは:

http://yougo.ascii24.com/gh/76/007665.html

- PPTPとは:

- L2TPとは:

http://yougo.ascii24.com/gh/76/007664.html

- SSL-VPNとは:

http://e-words.jp/w/SSL-VPN.html

- SoftEtherとは:

http://e-words.jp/w/SoftEther.html

- IPsecから学ぶインターネットVPN Part2

http://www.networkworld.jp/security/-/13142-1.html

- 管理者のためのインターネットVPNの接続環境とその機能(後編)

http://www.atmarkit.co.jp/fsecurity/special/41vpn/vpn01.html

- インターネットVPNの導入指南書

http://www.networkworld.jp/network/-/11342.html

テクニカルエンジニア(ネットワーク)の試験対策にはGene作成の完全解説集で!平成17-19年度版好評発売中!!ご購入はこちらから