目次

概要

プライベートネットワークのPC1からインターネット上のSRV宛ての通信の戻りだけを許可するパケットフィルタリングを行います。戻りの通信だけを自動的に許可するためにリフレクシブACLの設定を行います。

関連記事

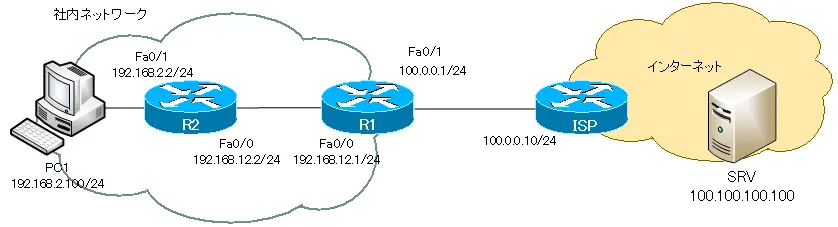

ネットワーク構成

設定条件

- R1では、プライベートネットワークからインターネット宛ての戻りパケットのみを許可するようにします。

初期設定

R1

- ホスト名

- IPアドレス/サブネットマスク

- NAT

- RIPv2

- デフォルトルート

R2

- ホスト名

- IPアドレス/サブネットマスク

- プライベートアドレスの範囲でのRIPv2

ISP

- ホスト名

- IPアドレス/サブネットマスク

PC1/SRV

- ホスト名

- IPアドレス/サブネットマスク、デフォルトゲートウェイ

ダウンロード

初期設定の設定ファイルは、ボタンをクリックするとダウンロードできます。

設定と確認

Step1:リフレクシブアクセスリストの設定

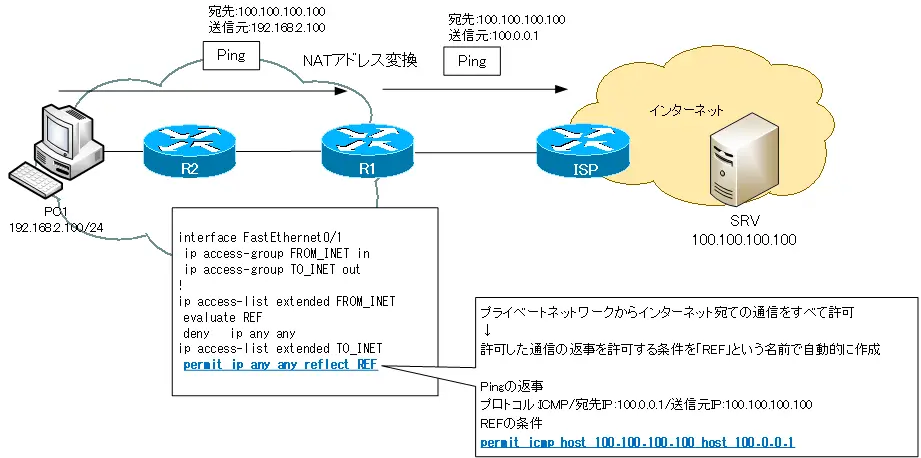

R1でプライベートネットワークからインターネット宛ての戻りパケットのみを許可するために、リフレクシブアクセスリストの設定を行います。

R1

interface FastEthernet0/1 ip access-group FROM_INET in ip access-group TO_INET out ! ip access-list extended FROM_INET evaluate REF deny ip any any ip access-list extended TO_INET permit ip any any reflect REF

Step2:リフレクシブアクセスリストの確認

R1でshow ip access-listおよびshow ip interface FastEthernet0/1コマンドでリフレクシブアクセスリストの設定を確認します。

R1

R1#show ip access-lists

Standard IP access list 1

10 permit 192.168.0.0, wildcard bits 0.0.255.255 (11 matches)

Extended IP access list FROM_INET

10 evaluate REF

20 deny ip any any

Reflexive IP access list REF

Extended IP access list TO_INET

10 permit ip any any reflect REF

R1#show ip interface FastEthernet 0/1

FastEthernet0/1 is up, line protocol is up

Internet address is 100.0.0.1/24

Broadcast address is 255.255.255.255

Address determined by non-volatile memory

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Outgoing access list is TO_INET

Inbound access list is FROM_INET

~省略~

PC1からSRVへPingを実行すると応答が返ってきます。

PC1

PC1#ping 100.100.100.100 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 100.100.100.100, timeout is 2 seconds: .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 136/141/144 ms

そして、R1でshow ip access-listコマンドを見ると、PC1からSRV宛てのPingの返事を許可する条件が自動的に作成されていることがわかります。

R1

R1#show ip access-lists

Standard IP access list 1

10 permit 192.168.0.0, wildcard bits 0.0.255.255 (23 matches)

Extended IP access list FROM_INET

10 evaluate REF

20 deny ip any any

Reflexive IP access list REF

permit icmp host 100.100.100.100 host 100.0.0.1 (16 matches) (time left 257)

Extended IP access list TO_INET

10 permit ip any any reflect REF (9 matches)

以下の図は、リフレクシブアクセスリストで自動的に戻りパケットを許可する条件を作成している様子を表しています。

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ