Table of Contents

IP-VPNとは

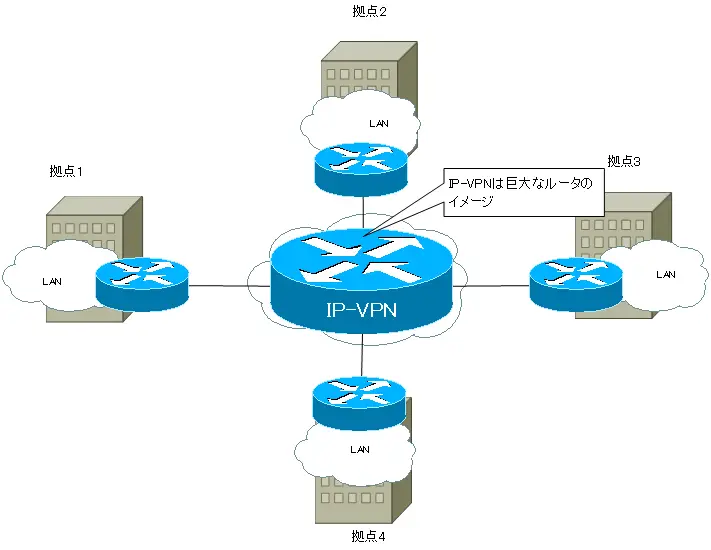

IP-VPNとは、企業の拠点間を接続するためによく利用されているWANサービスです。IP-VPNのネットワークは、ごく簡単にいうと、巨大なルータのイメージです。IP-VPNのサービスを契約しているユーザ企業から見ると、IP-VPNのネットワークは巨大なルータと考えればよいです。通信キャリアの巨大なルータに、各拠点のLANをつなぎ込めば拠点のLAN同士を相互接続できます。

このページでは、IP-VPNの特徴として、以下の3点について解説します。

- 多数の拠点を効率よく接続できるメッシュ型のWANサービスである

- レイヤ3のWANサービスである

- ユーザ側のルーティングの設定が簡単になる

関連記事

IP-VPNのネットワークはPEルータとPルータで構築されています。IP-VPNのネットワークの仕組みについては、以下の記事をご覧ください。

また、IP-VPNとあわせてよく利用される広域イーサネットの以下の記事も参考にしてください。

多数の拠点を効率よく接続できるメッシュ型WANサービス

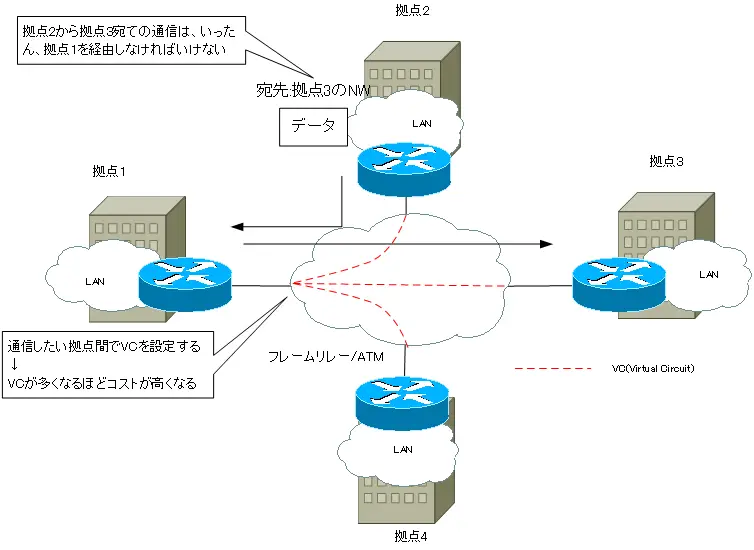

IP-VPNのWANサービスは2000年ごろから提供されるようになっています。IP-VPNが提供される以前は、多数の拠点を相互接続するために、フレームリレー/ATMのWANサービスがよく利用されていました。

フレームリレー/ATMのWANサービスでは、拠点をつなぎこむだけではなく、別途VC(Virtual Circuit)の設定をしなければいけません。VCの設定はユーザ側ではなく通信キャリア側で行うのもので、VCが多くなればなるほどコストがかかってしまいます。

WANのコストを抑えるためには、VCをできるだけ少なくします。そのため、ハブ&スポーク構成でVCを設定していることが多かったです。本社などの重要な拠点との間のみVCを設定して、直接通信できるようにします。すると、VCを設定していない拠点間の通信を行うときには、いったん、本社を経由する必要があります。また、ハブ&スポーク構成では、ルーティングプロトコルの設定もいろいろと考慮しなければいけない点が出てきてしまいます。そして、耐障害性の観点から、ハブ&スポーク構成には問題があります。VCを集中させている本社のルータ(ハブ)にトラブルが起これば、すべての拠点間の通信ができなくなってしまう可能性があります。

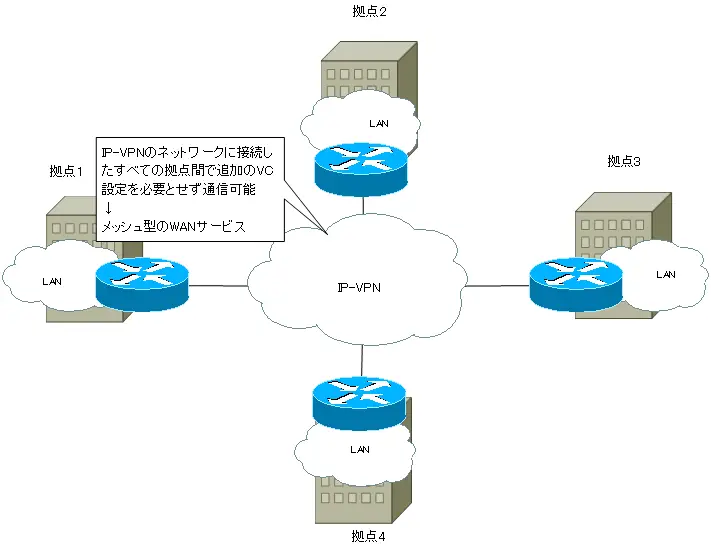

IP-VPNでは、接続しているすべての拠点間で直接通信可能です。フレームリレー/ATMのようなVCの設定はありません。つなぎ込んだすべての拠点が追加のコストなく通信できる特徴を「メッシュ型」と表現していることが多いです。メッシュ型で拠点を接続していれば、ある拠点のルータに問題があっても、その他の拠点間の通信には影響しません。

IP-VPNはメッシュ型WANサービスの代表的なもので、それ以前のフレームリレー/ATMに比べて、より効率よく多数の拠点同士を接続できます。

レイヤ3のWANサービス

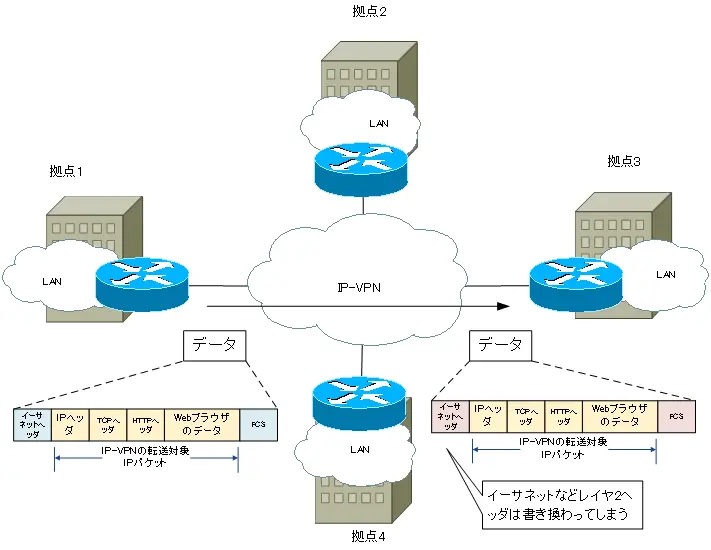

WANサービスは、ユーザのデータをどのレイヤのデータとして転送するかで分類できます。IP-VPNはレイヤ3のWANサービスで、ユーザのIPパケットを転送します。IP-VPNのイメージは巨大なルータで、ルータはIPパケットを転送するネットワーク機器だからです。

ユーザのある拠点から送り出されたIPパケットを適切な拠点まで送り届けるのがIP-VPNでのデータの転送です。IPパケットには、レイヤ2ヘッダが付加されます。送信元の拠点から送り出されたIPパケットに付加されているレイヤ2ヘッダは、宛先の拠点に届いたときには書き換わってしまいます。

ユーザ側のルーティングの設定が簡単

TCP/IPの通信をするためには、ルーティングテーブルをきちんと作ってあげないといけません。IP-VPNにつなぐルータのルーティングの設定が必要です。IP-VPNで拠点を接続すると、ユーザ側のルータのルーティングの設定がとても簡単になります。

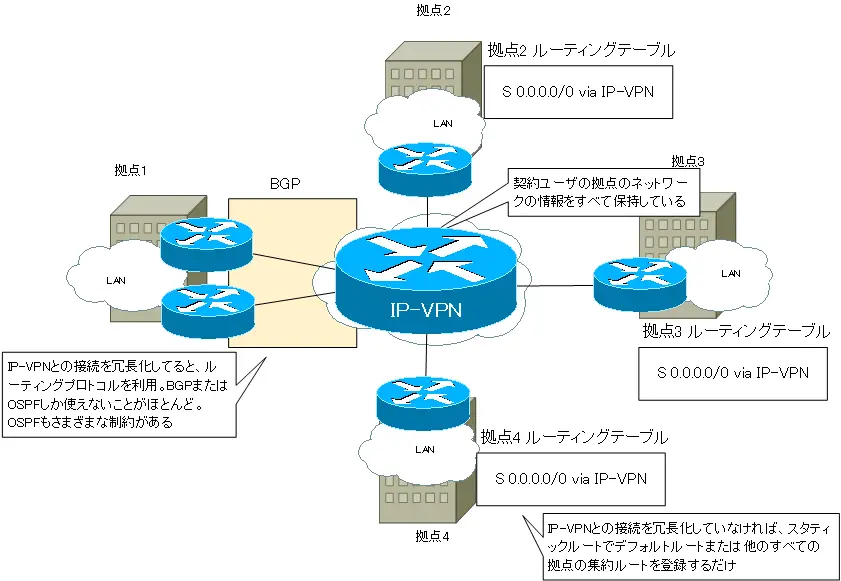

IP-VPNは巨大なルータのイメージです。IP-VPNのサービスを契約するときに、接続する拠点のネットワークの情報をすべて申請します。そして、IP-VPNの巨大なルータはユーザ拠点のネットワークの情報をすべてルーティングテーブルに登録しています。

そのため、ユーザ側のルータはルーティングの設定をそれほど厳密にしなくても大丈夫です。拠点とIP-VPNの接続を冗長化していなければ、スタティックルートで他の拠点をすべて集約したルート情報かデフォルトルートを設定すればいいだけです。ユーザ側のルータのルーティングテーブルには、他の拠点のネットワークを細かく登録することなく、「他の拠点はとりあえずIP-VPNに送ってしまえばいい」という設定をするだけです。

ただ、「ユーザ側のルーティングの設定が簡単」というのは、「ルーティングの設定を自由にできない」ということでもあります。IP-VPNの巨大なルータのルーティングの設定はユーザ側では手出しできないからです。拠点とIP-VPNの接続を冗長化していると、負荷分散や障害発生時の経路の切り替え必要があり、ルーティングプロトコルを利用します。

IP-VPNでは利用できるルーティングプロトコルに制限があります。好きなルーティングプロトコルを利用できるわけではありません。多くのIP-VPNサービスでサポートしているルーティングプロトコルはBGPです。BGPに加えて、OSPFもサポートしているIP-VPNサービスもあります。ただ、OSPFを利用しようと思っても、エリア構成などさまざまな制約があります。IP-VPNとの間で利用するルーティングプロトコルと、拠点内で利用しているルーティングプロトコルが統一できなければ、別途、再配送の設定も必要になってしまいます。

ルーティングについて、以下のリンクからさらに詳細に解説しています。

IP-VPNのポイント

- IP-VPNのネットワークは通信キャリアの巨大なルータと考えればOK

- 各拠点のルータをIP-VPNの巨大なルータにつなぎ込んで、拠点間をメッシュ型で相互接続する

- ある拠点から送り出されたIPパケットは、IP-VPNによって適切な拠点まで送り届けられる

- IP-VPNのルータがユーザ拠点のネットワークをすべて知っているので、ユーザ側のルータのルーティングの設定はとてもシンプルにできる

WAN(Wide Area Network)

- WANの概要 ~拠点のLAN同士を相互接続~

- WANのトポロジ

- DCEとDTE ~WANサービスへの接続~

- 専用線の概要

- バックツーバック接続 ~シリアルインタフェース同士を直結~

- IP-VPNの概要 ~IP-VPNは巨大なルータ~

- IP-VPNの仕組み ~MPLS-VPN~

- 広域イーサネットの概要 ~広域イーサネットは巨大なレイヤ2スイッチ~

- [PPP] マルチリンクPPPの設定例

- [PPP] peer neighbor route ケーススタディ

- [PPP] IPCPによるIPアドレス割り当てケーススタディ Part1

- [PPP] IPCPによるIPアドレス割り当てケーススタディ Part2

- [PPP] MPPEによる暗号化 ケーススタディ

- [PPP] AAAによるPPP認証の設定

- Cisco ISDNダイアラーウォッチの設定例