Table of Contents

ファイアウォールとは

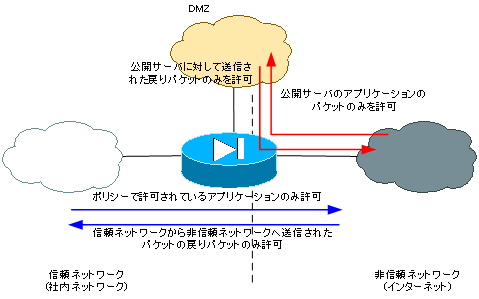

ファイアウォールの基本的なコンセプトは、セキュリティポリシーを実装し、「信頼できるネットワーク」と「信頼できないネットワーク」の境界において、ネットワークのセキュリティを守ることです。信頼できるネットワークとは社内のプライベートネットワークを指し、信頼できないネットワークとはインターネットを指しています。また、公開サーバを設置するDMZ(Demilitarized Zone)の境界にもなります。

ファイアウォールで実装するセキュリティポリシーとは、具体的には「どんな通信を許可するか」ということです。そのために、ファイアウォールでは主にパケットフィルタリングを行います。非信頼ネットワークから信頼ネットワークへのパケットは、すべてファイアウォールを経由するようにし、必要な通信のパケットのみを許可します。

Ciscoでの基本的なパケットフィルタリングについて、以下の記事で解説しています。

ファイアウォールでのパケットフィルタリング

一般的なファイアウォールでのパケットフィルタリングは次のように行います。

- 信頼ネットワークから非信頼ネットワーク

- ポリシーで許可されているアプリケーションのパケットのみを許可する

- 非信頼ネットワークから信頼ネットワーク

- 信頼ネットワークから非信頼ネットワークへ送信されたパケットの戻りパケットのみを許可する

- 非信頼ネットワークからDMZ

- 公開サーバのアプリケーションのパケットのみを許可する

- DMZから非信頼ネットワーク

- 公開サーバに対して送信された戻りパケットのみを許可する

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ