目次

認証とは

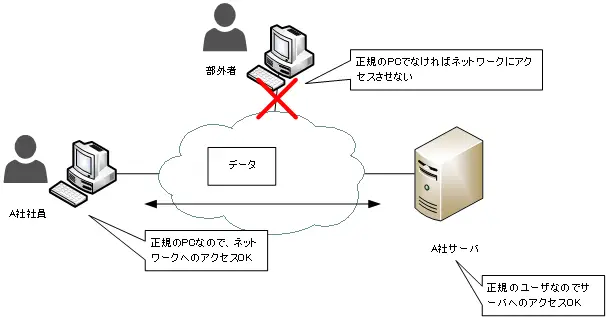

認証とは、ネットワークやシステムを利用するユーザまたは機器が正規のものであると確認することです。認証によって、正規のユーザ以外がネットワークやシステムにアクセスできないようにします。そのため、認証はセキュリティ対策において最も基本的かつ重要です。

認証の要素

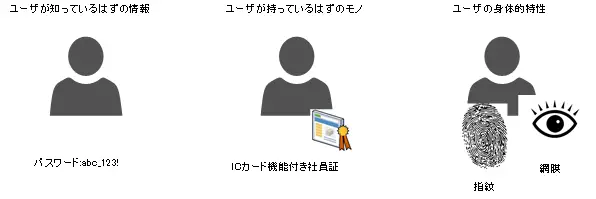

認証において、何をもって正規のユーザであることを確認するかということを考えなければいけません。正規のユーザであることを確認するには、大きく3つあります。

- ユーザが知っているはずの情報

- ユーザが保持しているはずのモノ

- ユーザの身体的な特性(バイオメトリクス)

ユーザが知っているはずの情報による認証の例は、一般的なパスワード認証です。「正規のユーザであれば自身のパスワードを知っているはず」です。パスワードによって正規のユーザであることを確認しているわけですが、もちろん、第三者にパスワードが漏れていないということが大前提です。また、パスワードがあまりにも短すぎたり、辞書に載っているような単語だけだと、第三者にパスワードが解読されてしまう危険性が大きくなります。

ユーザが保持しているはずのモノによる認証の例は、ICカードなどです。正規のユーザにICカードが組み込まれた社員証を配布しておきます。つまり、「正規のユーザであればICカード機能付きの社員証を持っているはず」ということで正規のユーザであること確認します。ICカードリーダーに社員証をセットしているとネットワークやシステムを利用できるようにする認証方式があります。

そして、ユーザの身体的な特性による認証は、いわゆるバイオメトリクスです。指紋や網膜などユーザ個人の身体的な特性をあらかじめ登録しておきます。「正規のユーザならあらかじめ登録している身体的な特性と同じはず」ということで正規のユーザであることを確認します。

二要素認証

より強力な認証を実現するためには、2つ以上の要素に基づいた認証を行います。複数の要素に基づいた認証を行うことを二要素認証と呼んでいます。たとえば、パスワード認証とICカードを用いた認証を両方とも利用することでより強力な認証を行うことができます。

ネットワーク認証

認証を行うタイミングとして、まず、ネットワークに接続するときが挙げられます。ネットワークに接続する際の認証をネットワーク認証と呼びます。主なネットワーク認証の技術は以下のとおりです。

- ポートセキュリティ

- IEEE802.1X

- CHAP認証(PPPoE)

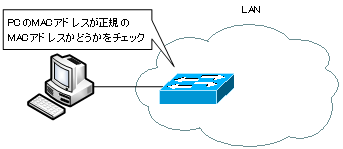

ポートセキュリティ

ポートセキュリティは、LANに接続するPCのMACアドレスをチェックして正規のPCであるかを確認します。有線のイーサネットで構築したLANだけではなく、無線LANのアクセスポイントに接続するときの認証でもよく利用します。

手軽な認証方式でよく利用されていますが、認証の強度としてはあまり強くありません。やらないよりもやっておいた方がよいというぐらいです。MACアドレスは偽装することが難しくありません。MACアドレスを偽装すれば簡単にすり抜けられます。また、MACアドレスが変更されてしまったら、ポートセキュリティの設定をやり直さなければいけません。

ポートセキュリティについて、以下の記事で詳しく解説しています。

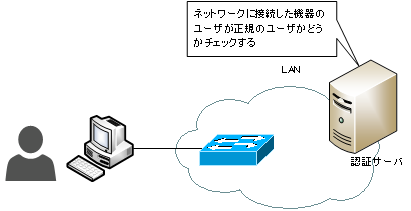

IEEE802.1X

IEEE802.1Xは、ネットワーク(主にLAN)に機器を接続するときに、その危機を利用しているユーザが正規のユーザであるかを認証します。ポートセキュリティはMACアドレスしかみていないのですが、IEEEE802.1Xはユーザレベルの認証を行うことになります。

IEEE802.1X認証は、別途、認証サーバが必要です。認証サーバにユーザの情報を登録しておきます。PCなどがレイヤ2スイッチや無線LANアクセスポイントにつなげたときに、認証サーバに認証要求を送り、正規のユーザであるかを確認します。認証の要素としては、パスワードやデジタル証明書などさまざまなものを利用できます。認証サーバが必要になるので、導入するハードルが少し高くなります。

CHAP認証(PPPoE)

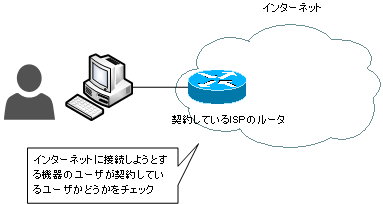

CHAP認証は、インターネットに接続する際のインターネットサービスプロバイダでの認証でよく利用されます。CHAP認証はPPPの認証機能の一つです。通常、PPPは専用線などの1対1の通信回線で利用するプロトコルですが、イーサネットの環境でも使えるようにPPPoE(PPP over Etherrnet)として、CHAP認証を行うことが多いです。CHAP認証はユーザ名とパスワードによる認証です。

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ