目次

DHCPスプーフィングとは

DHCPスプーフィングとは、攻撃者がDHCPサーバを偽装して、DHCPクライアントが送信するパケットを不正に取得する攻撃です。DHCPクライアントから何かデータを送信すると、本来の宛先との間に攻撃者が介在してしまう中間者攻撃(man-in-the-middle-attack)の一種です。

DHCPスプーフィングの仕組み

DHCPスプーフィングによって、攻撃者がDHCPクライアントのデータを不正に取得する仕組みを解説します。

- 攻撃者は不正なDHCPサーバをネットワークに接続する

- DHCPクライアントからのDHCPDISCOVERに応答してDHCPOFFERを返す

- DHCPクライアントからのデータを取得し、正規のデフォルトゲートウェイへ転送する

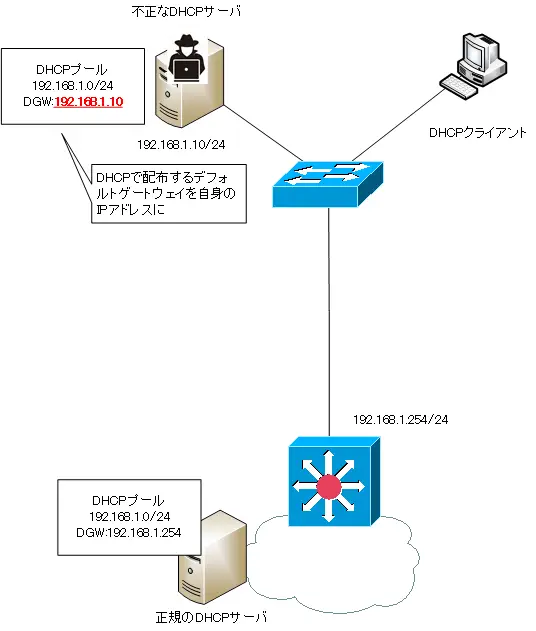

攻撃者は不正なDHCPサーバをネットワークに接続する

DHCPスプーフィング攻撃を成功させるために、攻撃者はまず不正なDHCPサーバをネットワークに接続します。不正なDHCPサーバのDHCPプールには、割り当てるIPアドレスやサブネットマスクは、本来のあるべきものを設定しておきます。ただ、デフォルトゲートウェイを自身のIPアドレスとします。

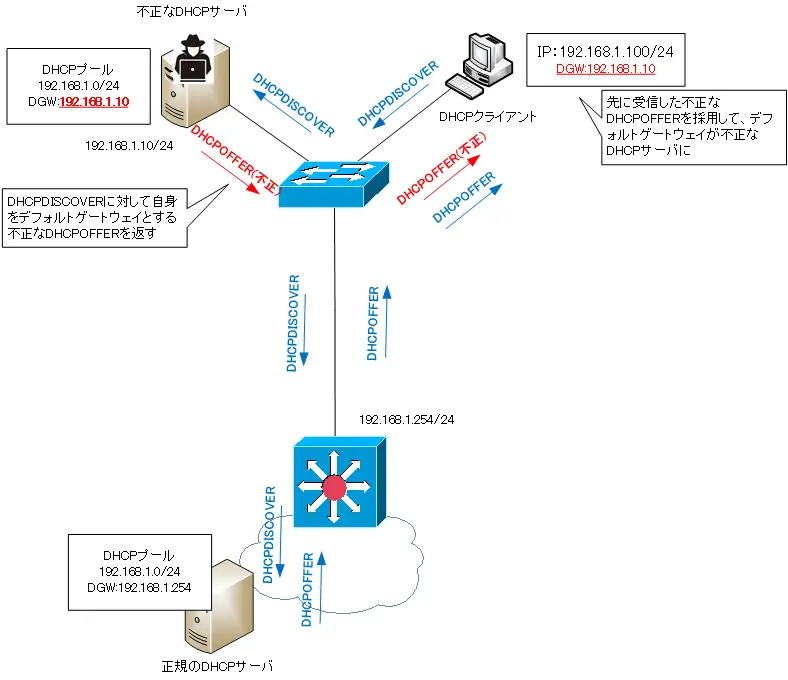

DHCPクライアントからのDHCPDISCOVERに応答してDHCPOFFERを返す

DHCPクライアントからDHCPDISCOVERを受信すると、DHCPOFFERを返します。IPアドレス/サブネットマスクは正しいものですが、デフォルトゲートウェイを不正なDHCPサーバとしています。

DHCPクライアントは、不正なDHCPサーバからのDHCPOFFERと正規のDHCPサーバからのDHCPOFFERの両方を受信する可能性があります。ほとんどのDHCPクライアントは、先に受信したDHCPOFFERを採用します。

不正なDHCPサーバからのDHCPOFFERに基づいて、DHCPクライアントのTCP/IP設定が行われると中間者攻撃が成立してしまうことになります。

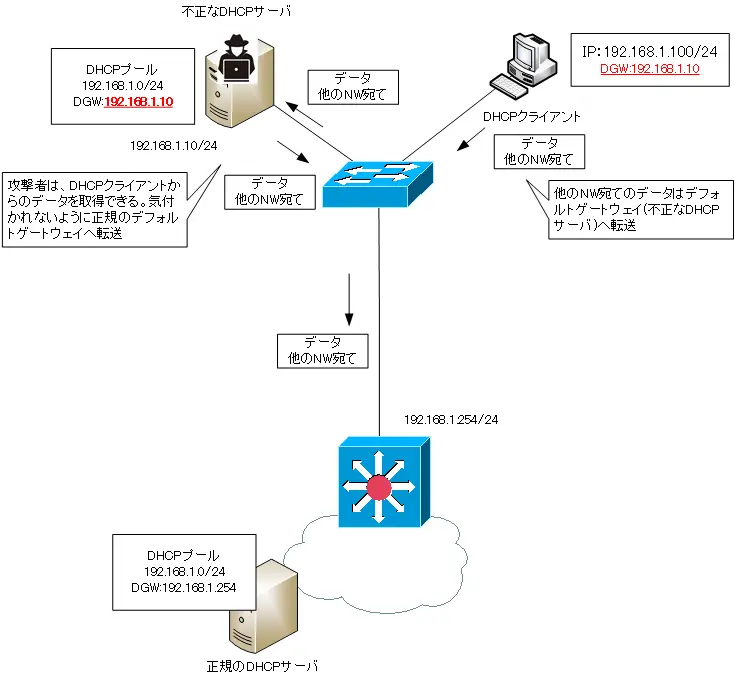

DHCPクライアントからのデータを取得し正規のデフォルトゲートウェイへ転送する

DHCPクライアントは、他のネットワークへデータを送信するときには、デフォルトゲートウェイに転送します。不正なDHCPサーバから配布されたDHCPクライアントのデフォルトゲートウェイは、不正なDHCPサーバになってしまっています。そのため、データは不正なDHCPサーバへ転送されてしまいます。このとき、DHCPクライアントからのデータを取得できます。

そして、不正なDHCPサーバは、DHCPクライアントからのデータを正規のデフォルトゲートウェイへ転送します。DHCPクライアントのデータは正規のデフォルトゲートウェイから目的の宛先まで転送されるので、DHCPクライアントは間に不正なDCHPサーバが介在してしまっていることに気が付きにくくなってしまいます。

DHCPスプーフィングの対策

DHCPスプーフィングの対策として、以下が挙げられます。

- ネットワークに接続する際の認証

- DHCPスヌーピング

そもそも攻撃者が不正なDHCPサーバをネットワークに接続できなければ、DHCPスプーフィングは成立しません。ネットワークに接続するときに認証を行うことが重要です。レイヤ2スイッチでポートセキュリティやIEEE802.1Xの認証を行います。

認証をしっかりと行えば、DHCPスプーフィングは対策できます。もし、認証が突破されてしまって不正なDHCPサーバが接続されてしまった場合でも、DHCPスヌーピングによって不正なDHCPサーバからのDHCPOFFERをブロックして防止できます。

DHCPスヌーピングについて、以下の記事をご覧ください。

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ