目次

ファイアウォールでDoS攻撃は防げない

ファイアウォールだけでは、不正アクセスを完全に防ぐことはできません。ファイアウォールで防ぐことができない不正アクセスとして、サーバやネットワークのサービス停止を狙うDoS(Denial of Service)攻撃があります。

DoS攻撃はルータやサーバに大量のパケットを送信して、処理ができないようにし結果としてサービスを停止させることを狙った攻撃です。このDoS攻撃に利用されるパケットは、WebサーバへのTCPコネクション接続要求など、「ファイアウォールにとっては正常なパケット」です。インターネットにWebサーバを公開しているならば、WebサーバへのTCPコネクション接続要求は通さざるを得ません。そのため、DoS攻撃をファイアウォールで防ぐことができません。

IDSの概要

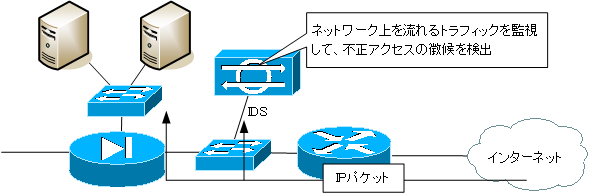

このようなファイアウォールでは防ぐことができない不正アクセスに対応するためにファイアウォールを補完するシステムがIDS(Intrusion Detection System)です。

IDSはネットワーク上を転送されていくトラフィックの中身をキャプチャして監視します。IDSでは、既存の不正アクセスのトラフィックパターンなどを記述したシグネチャというデータベースを保持しています。監視したトラフィックをシグネチャと照らし合わせて、不正アクセスを検出することができます。不正アクセスを検出すると、管理者に通知します。

ただし、IDSは基本的に不正アクセスを検知して管理者に通知するためのシステムなので、不正アクセスへの対応は、「人」が行うことになります。具体的には、通知された不正アクセスのパケットを遮断するようにファイアウォールの設定変更などで対処します。24時間365日の管理体制が整っているのならば、IDSで不正アクセスを検知したら即座に対応することができます。そうではないなら、不正アクセスへの対策が遅れて被害が拡大してしまう恐れがあります。

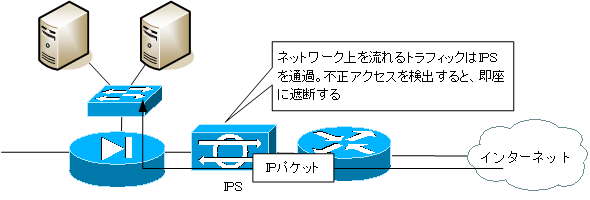

ファイアウォールの機能で、IDSと連携して自動的にファイアウォールの設定を変更できるものもありますが、IDSで検知してからの対応になるので、不正アクセスを検知してからのタイムラグが存在します。そこで、IDSを一歩進めて不正アクセスの検出とその防御も自動的に行うシステムがIPSです。

IPSの概要

IPS(Intrusion Prevention System)は、ネットワーク型IDSのようにスイッチに接続してネットワークを通過するトラフィックを監視するのではありません。複数のネットワークインタフェースを持ち、IPS自身をネットワークトラフィックの通過ポイントとします。IPSを通過するトラフィックをすべて監視し、異常を検知するとパケットを即座に遮断することによって攻撃を防御します。

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ