目次

概要

SSLでデータを暗号化できます。また、Wi-Fiのデータも暗号化できます。では、SSLの暗号化とWi-Fiの暗号化はどのように違っているのでしょうか?次の2つの点に注目して、SSLの暗号化とWi-Fiの暗号化を比べてみます。

- データのどの部分を暗号化するのか

- どの範囲でデータを暗号化するのか

SSLとWi-Fiの暗号化について、この2点のポイントをざっとまとめます。

| SSL | Wi-Fi | |

| 部分 | HTTPメッセージ | IPパケット |

| 範囲 | Webブラウザ-Webサーバアプリケーション間 | Wi-Fi区間 |

以降、詳しく解説します。

Webアクセスのデータ

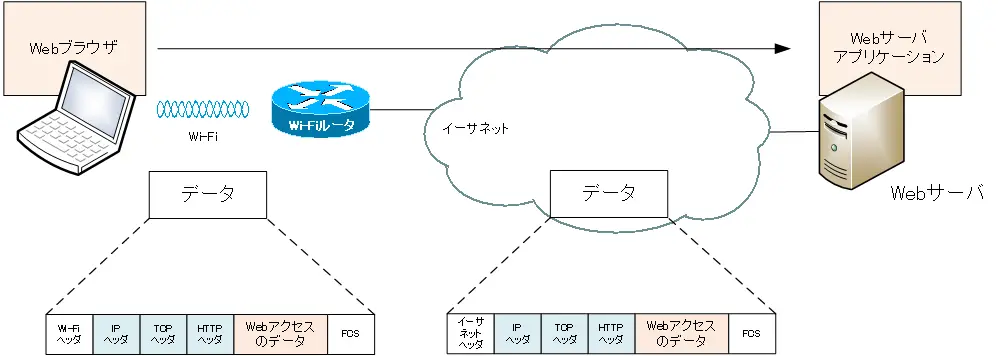

最もよく利用するアプリケーションであるWebブラウザでWebサイトにアクセスするデータについて考えます。ノートPCはWi-Fiでネットワークに接続しているものと想定します。また、有線イーサネットを利用しているものと想定します。

Webアクセスのデータは、HTTP/TCP/IPヘッダでカプセル化されます。そして、Wi-Fi区間では、Wi-Fiヘッダでカプセル化されて電波として転送されます。有線区間では、イーサネットヘッダでカプセル化されて電気信号や光信号として転送されます。

Wi-FiルータからWebサーバまでずっと同じイーサネットヘッダとは限りません。

SSL(HTTPS)の暗号化

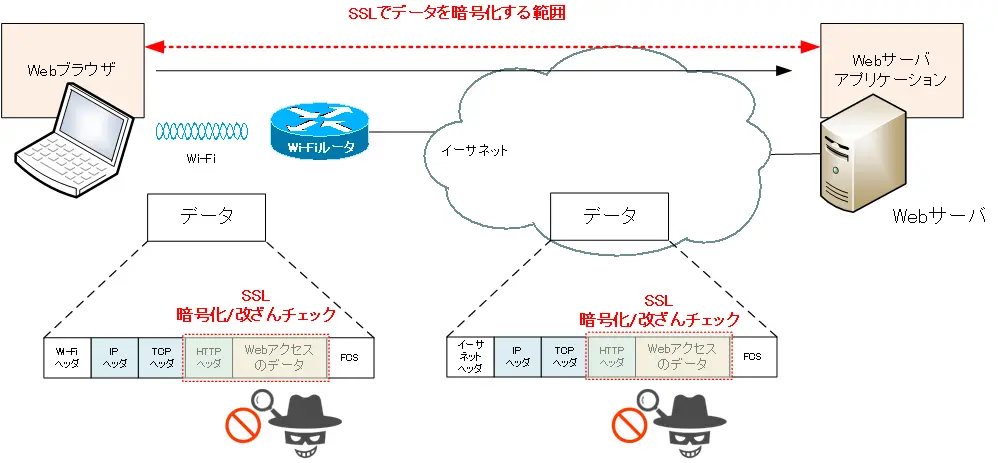

SSLの暗号化について、冒頭の2つのポイントは以下の通りです。

| データのどの部分を暗号化するのか | HTTPメッセージ(HTTPヘッダ/Webアクセスのデータ) |

| どの範囲でデータを暗号化するのか | WebブラウザとWebサーバアプリケーションの間 |

なお、SSLと言っていますが、正確にはHTTP通信をSSLで暗号化するHTTPS(HTTP over SSL)です。

SSLで暗号化するのは、データのうちHTTPのメッセージ部分です。つまり、HTTPヘッダとWebアクセスのデータ部分を暗号化します。また、改ざんチェックも行います。また、暗号化している範囲はWebブラウザとWebサーバアプリケーションの間です。

WebブラウザとWebサーバアプリケーションの間に不正な第三者がいたとしても、データが盗聴されたり改ざんされたりすることを防止できます。

暗号化/改ざんチェックにともなってさらに制御情報が付加されますが、図では省略しています。

Wi-Fiの暗号化

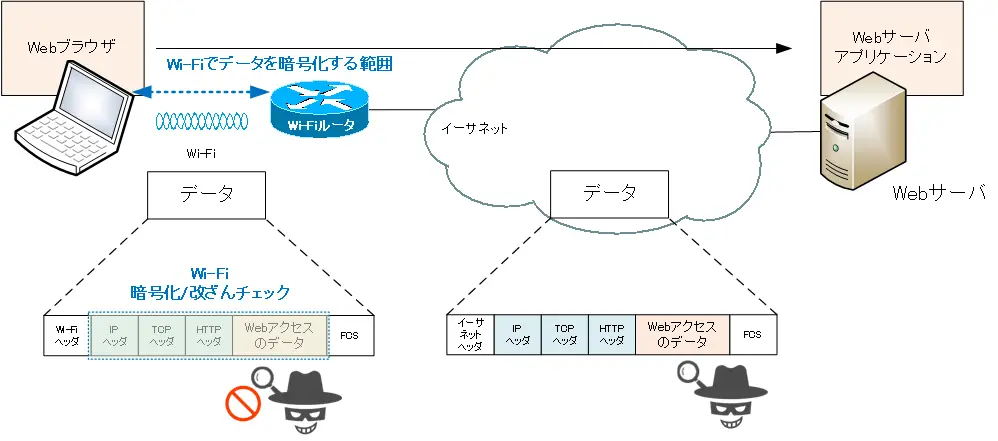

Wi-Fiの暗号化について、冒頭の2つのポイントは以下の通りです。

| データのどの部分を暗号化するのか | IPパケット(IPヘッダ/TCPヘッダ/HTTPヘッダ/Webアクセスのデータ) |

| どの範囲でデータを暗号化するのか | Wi-Fi区間のみ(クライアントとWi-Fiルータの間) |

Wi-Fiでは、IPパケットを暗号化します。IPヘッダ以降のWebアクセスのデータの部分です。暗号化とともに改ざんチェックも行います。そして、暗号化の範囲は、Wi-Fi区間のみです。つまり、ノートPC(Wi-Fiクライアント)とWi-Fiルータ(Wi-Fiアクセスポイント)の間だけです。

Wi-Fiの電波を盗聴されたとしても、ユーザが送信したユーザ名/パスワードなどが不正な第三者に知られることはありません。ですが、有線イーサネット部分でデータを盗聴されると入力したユーザ名/パスワードなどの情報が不正な第三者に知られてしまうかもしれません。有線イーサネット部分のデータの盗聴は、Wi-Fi区間ほど簡単にはできませんが、大きなリスクです。

暗号化/改ざんチェックにともなってさらに制御情報が付加されますが、図では省略しています。

SSLの暗号化もWi-Fiの暗号化も

安全にインターネットを利用するためには、SSLの暗号化もWi-Fiの暗号化も両方とも利用しましょう。

「SSLだけでWi-Fiの暗号化いらないんじゃないの?」と思うかもしれません。でも、いまどき、暗号化していないWi-FiルータやWi-Fiアクセスポイントは不正な第三者が設置している可能性が極めて高いです。そのようなWi-Fiに接続すると、データの盗聴/改ざんだけでなくマルウェアに感染させられる危険があります。マルウェアに感染させられたらPC/スマートフォンが乗っ取られて、盗聴/改ざんどころではない被害をうけるかもしれません。

きちんと暗号化している安全なWi-Fiルータ(アクセスポイント)に接続した上で、SSLでの暗号化も行ってください。

暗号化のポイント

今回はSSLとWi-Fiの暗号化を考えています。他にもデータの暗号化のためによく利用する技術としてIPSecもあります。さらに、SSLもSSL-VPNとして利用するときには、暗号化する範囲やデータ部分が違います。

いろんな暗号化の仕組みを考えるときには、冒頭に挙げている2点に注目するとわかりやすくなるでしょう。

- データのどの部分を暗号化するのか

- どの範囲でデータを暗号化するのか

まとめ

ポイント

- SSLでは、WebブラウザとWebサーバアプリケーション間のHTTPメッセージを暗号化します。

- Wi-Fiの暗号化では、Wi-Fiクライアントとアクセスポイント間のIPパケットを暗号化します。

- SSLの暗号化もWi-Fiの暗号化も両方利用して、インターネットを安全に利用します。

関連記事

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ