目次

VTYアクセス制御

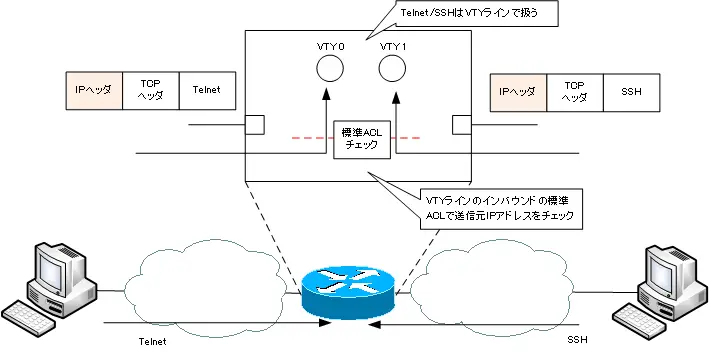

VTYアクセス制御とは、ルータやスイッチに対するTelnet/SSHのコマンドラインベースのリモートアクセスのアクセス制御です。無制限にVTYアクセスできてしまうのは、セキュリティ上望ましくありません。ログイン時に認証を行いますが、認証だけではなく管理者のホストなど特定のIPアドレスからのみVTYアクセスできるようにするとよりセキュアです。

Telnet/SSHはアプリケーションプロトコルで、拡張アクセスコントロールリストによるパケットフィルタリングを行えば、VTYアクセス制御が可能です。TelnetはTCPポート番号23、SSHはTCPポート番号22を利用するプロトコルです。

拡張アクセスコントロールリストをインタフェースに適用するパケットフィルタでも可能なのですが、もっとシンプルにVTYアクセス制御が可能です。

CiscoのルータやスイッチへのVTYアクセスは、最終的に内部の仮想的なインタフェースであるVTYラインで扱います。インタフェースではなくVTYラインに標準アクセスコントールリストを適用することで、シンプルなVTYアクセス制御ができます。VTYラインで扱うパケットは、その機器へのTelnet/SSHであるはずなので宛先IPアドレスや宛先ポート番号などを気にしなくてかまいません。送信元IPアドレスのみをチェックして、VTYアクセスさせるかどうかを決めればよいだけです。そのため、拡張アクセスコントロールリストではなくもっとシンプルな標準アクセスコントールリストを利用できます。

VTYアクセス制御の設定手順

VTYアクセス制御の設定を行うときの手順は次のとおりです。

- VTYアクセスを許可するIPアドレスまたは拒否するIPアドレスを指定した標準アクセスコントロールリストを作成

- 作成した標準アクセスコントールリストをVTYラインのインバウンドで適用

標準アクセスコントロールの作成は、「Cisco ACLによるパケットフィルタの設定」で解説しています。VTYラインで標準アクセスコントロールを適用するには、VTYのラインコンフィグレーションモードでaccess-classコマンドを利用します。

(config)#line vty 0 4

(config-line)#access-class <ACL-number> in

<ACL-number> : 標準アクセスコントールリスト番号

VTYアクセス制御の設定例

管理者のホストのIPアドレスが「192.168.100.100」で、このIPアドレスのみがルータにVTYアクセスできるようにするための設定は、次のように行います。

access-list 1 permit host 192.168.100.100 ! line vty 0 4 access-class 1 in

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ