目次

セキュリティの目的

ITシステムでセキュリティを考慮することは非常に重要です。セキュリティの目的とは、ITシステムやシステムで扱うデータについて次の3点を確保することです。

- 機密性(Confidentiality)

- 完全性(Integrity)

- 可用性(Availability)

機密性

機密性とは、許可されたユーザのみがシステムを利用したりデータを参照したりできるようにすることです。さまざまなユーザが存在することがありますが、ユーザごとの権限に応じてシステムの利用やデータの参照を制御します。

完全性

完全性とは、データやシステムの整合性がとれていることです。ネットワーク上を転送されるデータが送信者によって送信されたままで変更されていないことを保証します。また、正規のユーザ自身が送信者であることを保証します。

可用性

可用性とは、いつでも利用したいときにシステムやデータを利用できるようにすることです。ネットワークやシステムが利用できなければ、業務が滞ったり、ユーザにサービスを提供できずに機会損失が発生したりする可能性があります。

こうしたセキュリティを確保することで、許可されたユーザのみがいつでも利用したいときにシステムやデータを利用できるようにします。そして、そのシステムやデータの整合性がとれていることを確実に保証します。

ITシステムの構成の概要

企業の社内ネットワークでは、ビジネスを進めるためにITシステムを構成し、Webブラウザやメールをはじめとするアプリケーションを利用しています。多くのアプリケーションは、サーバクライアント型です。サーバはクライアントからのリクエストを受け付けて、その処理結果を返します。アプリケーションによって、サービスを提供するクライアントが異なっています。社内の社員が利用するためのアプリケーションもあれば、インターネット上のユーザが利用できるように提供しているアプリケーションもあります。アプリケーションの提供対象が異なれば、それに応じたシステム構成を取る必要があります。

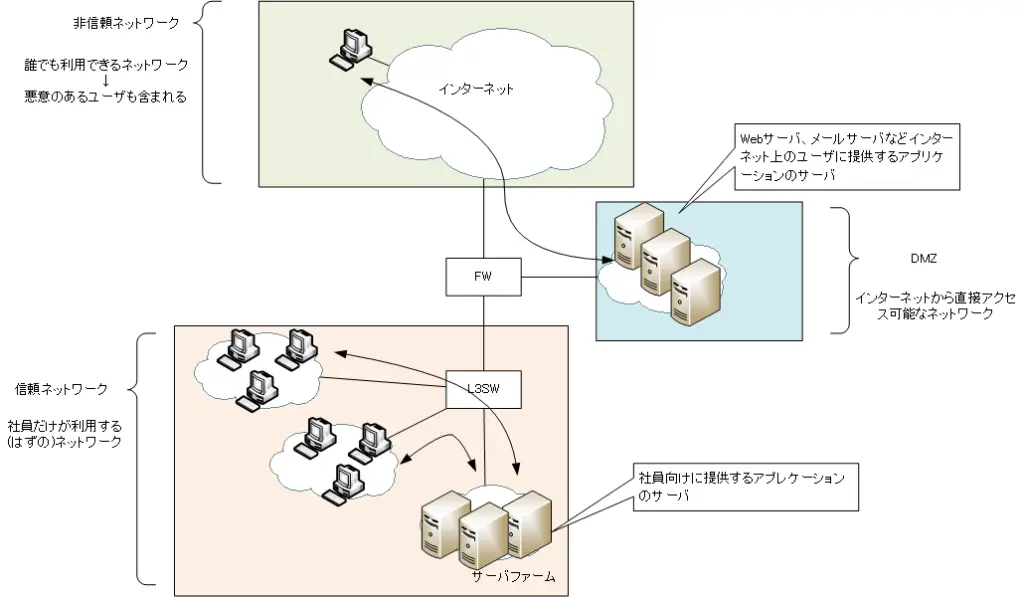

社内ネットワークの社員向けのアプリケーションのサーバは、社内のサーバファームに設置します。一方、インターネット向けのアプリケーションのサーバはインターネットから直接アクセスできるようにDMZに設置するという構成です。メールサーバやDNSサーバなど社内のサーバとDMZのサーバが連携することもあります。

社内ネットワークには、複数のサブネットが存在していることが普通です。サーバファームや内部のサブネットはレイヤ3スイッチで相互接続します。そして、インターネットとDMZ、社内ネットワークの境界には、ファイアウォールを設置します。社内のネットワークは、原則として社員のみが利用するので、比較的安全な信頼できるネットワークです。一方、インターネットは誰でも利用できるオープンなネットワークであるため、悪意のあるユーザも存在する可能性があり信頼できないネットワークです。ファイアウォールでは信頼できないインターネットから社内ネットワークへのアクセスは基本的にブロックします。その例外として、インターネットに公開するサーバを設置するDMZへのアクセスを許可します。次の図は、システムの簡単な構成例です。

上の図では、セキュリティ機器としてファイアウォールを利用していますが、他にもセキュリティを確保するための機器や技術はさまざまなものがあります。ネットワークレベルでのセキュリティ技術もあれば、アプリケーションレベルのセキュリティ技術もあります。こうしたITシステムの構成を踏まえた上で、適切な技術を実装することが重要です。

セキュリティポリシー

セキュリティを確保することは非常に重要ですが、どこまでセキュリティを確保しなければいけないかはケースバイケースです。個人と大規模な企業や政府機関などでは、利用するシステムや扱うデータの重要性は当然ながら違っています。大規模な企業や政府機関のシステムでセキュリティに問題があり、悪意のあるユーザに攻撃されてしまうと、その影響は非常に大きくなってしまいます。

個々のセキュリティ機器やセキュリティ技術ももちろん重要ですが、まず、考慮すべきはセキュリティポリシーです。セキュリティポリシーとは、データやシステムのセキュリティを確保するための指針です。

セキュリティポリシーでは、次のような内容を決めています。

- 保護すべきデータやシステムは何であるか

- どのようにしてデータやシステムを保護するか

- どのようにしてデータやシステムが保護されているかを確認するか

- 万が一、セキュリティ上の脅威が発生したらどのように対応するか

一般的にセキュリティを強化するためには、ファイアウォールやVPNゲートウェイといったセキュリティ機器を導入するので余計にコストが必要になります。また、あまりにも強固なセキュリティを実装しているシステムは使いにくくなります。たとえば、ユーザのなりすましを防止するために、どんな処理を行うにも認証が求められるようなシステムは使いやすいとは言えません。つまり、セキュリティとコスト、使いやすさ(ユーザビリティ)はトレードオフの関係にあります。データやシステムの重要性やコスト、使いやすさを考慮して、適切なセキュリティを実装するためのガイドラインがセキュリティポリシーです。

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ