目次

暗号化とは

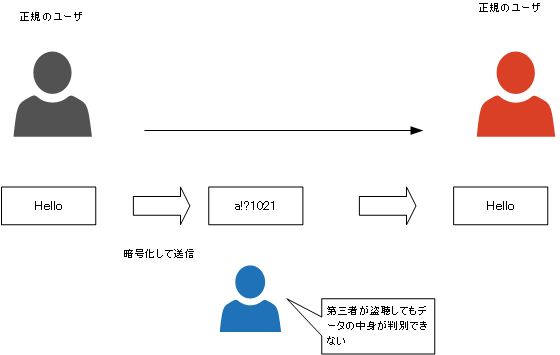

ネットワーク上を転送するデータは、第三者に盗聴されるリスクがあります。とりわけインターネット上を転送する際には、盗聴されるリスクが大きくなります。データの盗聴を防止するためには、データを暗号化します。

データを暗号化することで、正規のユーザ以外はそのデータの内容を判別できないようにします。万が一、ネットワーク上を転送される際に第三者にデータを盗聴されたとしても、データの内容を判別できなくします。

暗号化の仕組み

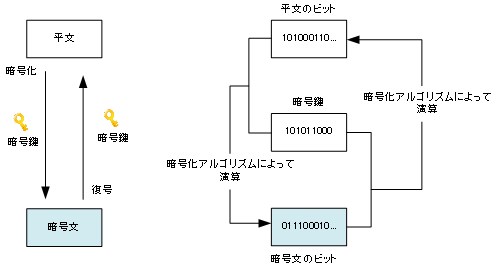

暗号化する前のデータを「平文」と呼びます。平文を暗号化するために、暗号鍵を利用します。暗号鍵とは、特定のビット長の数値です。「暗号化」は、平文と暗号鍵で数学的な演算を行って、「暗号文」を生成することを意味します。

また、暗号文と暗号鍵を利用して暗号化とは逆の演算を行い、元の平文にします。暗号文から元の平文に戻す操作を「復号」または「復号化」と呼びます。そして、暗号化および復号の際の数学的な演算を暗号化アルゴリズムと呼びます。

図では、暗号化と復号に同じ暗号鍵を利用する共通鍵暗号方式を表しています。

暗号化と復号に利用する暗号鍵によって、暗号化技術は次の2つに分類できます。

- 共通鍵暗号方式

- 公開鍵暗号方式

「共通鍵暗号方式」は、「秘密鍵暗号方式」や「対称鍵暗号方式」とも呼びます。「公開鍵暗号方式」は「非対称鍵暗号方式」とも呼びます。

セキュリティの基礎

- SSLとWi-Fiの暗号化の違い

- セキュリティの目的 ~機密性/完全性/可用性~

- セキュリティの脅威と対策の概要

- マルウェア ~ユーザにとって有害なソフトウェア~

- 認証の基礎 ~正規のユーザ/デバイスですか?~

- 覚えやすくて推測されにくい安全なパスワードの作り方

- 暗号化の概要

- ハッシュ関数とは

- SSLとは? ~アクセス先は本物です!データは盗聴/改ざんされません!~

- ファイアウォールの概要 ~正規の通信のみを転送~

- IDS/IPS ~不正アクセス対策~

- Cisco アクセスコントロールリストの概要

- パケットフィルタ ~不正な通信をブロックするCisco ACLの最も多い用途~

- SPI(Stateful Packet Inspection)の概要

- Cisco ACLによるパケットフィルタの設定と確認

- 名前付きACL(Named ACL)

- タイムベース(Time-based)ACL

- Cisco ACLによるパケットフィルタの設定例

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~標準ACL~

- 標準ACLと拡張ACLのパケットフィルタリングをより深く理解するための演習 ~拡張ACL~

- リフレクシブ(Reflexive)ACL ~戻りの通信を自動的に許可~

- リフレクシブ(Reflexive)ACLの設定例

- Catalystスイッチのパケットフィルタリング RACL/VACL/PACL

- RACL/VACL/PACLの設定と確認コマンド

- uRPFの設定例

- VTYアクセス制御

- DHCPスプーフィング ~DHCPサーバを偽装~

- DHCPスヌーピング

- Cisco DHCPスヌーピングの設定と確認コマンド

- Cisco DHCPスヌーピングの設定例

- ARPスプーフィング

- Dynamic ARP Inspection

- Cisco Dynamic ARP Inspectionの設定と確認コマンド

- TCPインターセプトの設定例

- WAF(Web Application Firewall)の概要

- 電子メールのセキュリティ