目次

設定の概要

クライアントレス方式のSSL-VPNでインターネット側のクライアントから内部ネットワークのWebサーバにアクセスできるようにCiscoルータを設定します。

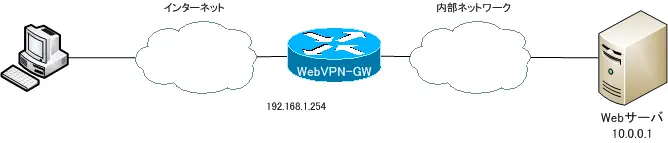

ネットワーク構成

設定

【Step1:AAA認証の設定】

SSL-VPNのポータル画面にログインするための認証の設定を行います。AAA認証を有効化し、認証情報はWebVPN-GWのローカルユーザデータベースを利用します。ローカルユーザデータベースには、ユーザ名「gene」、パスワード「cisco」を登録します。

WebVPN-GW

aaa new-model ! aaa authentication login default local ! username gene password 0 cisco

【Step2:WebVPNゲートウェイの有効化】

WebVPN-GWでWebVPNゲートウェイ機能を有効化します。

WebVPN-GW

webvpn gateway SSL-VPN hostname WebVPN-GW ip address 192.168.1.254 port 443 inservice

WebVPN-GWルータにSSL接続のための自己署名の証明書が自動的に生成されます。

【Step3:WebVPNコンテキストの設定】

WebVPNコンテキストの設定を行います。クライアント用にポリシーグループ「default」を利用します。「default」のグループがアクセスできるリソースの情報は以下のとおりです。

- 内部ネットワークのWebサーバ 10.0.0.1

- ポータル画面での表示「Webserver」→「Web」

また、同時接続数は5ユーザまでとします。

WebVPN-GW

webvpn context SSL-VPN ! url-list "InternalWebserver" heading "Webserver" url-text "Web" url-value "http://10.0.0.1" ! policy group default url-list "InternalWebserver" default-group-policy default gateway SSL-VPN max-users 5 inservice

【Step4:クライアントからの接続確認】

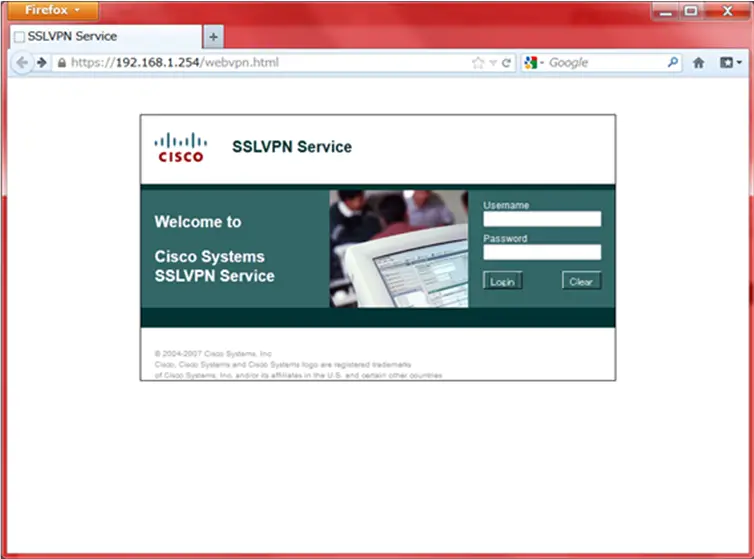

クライアントからWebブラウザで「https://192.168.1.254/」にアクセスして、SSL-VPNの接続確認を行います。

※自己署名の証明書のため、証明書に関する警告メッセージが表示されます。

ログイン画面で、ユーザ名とパスワードを入力してログインします。

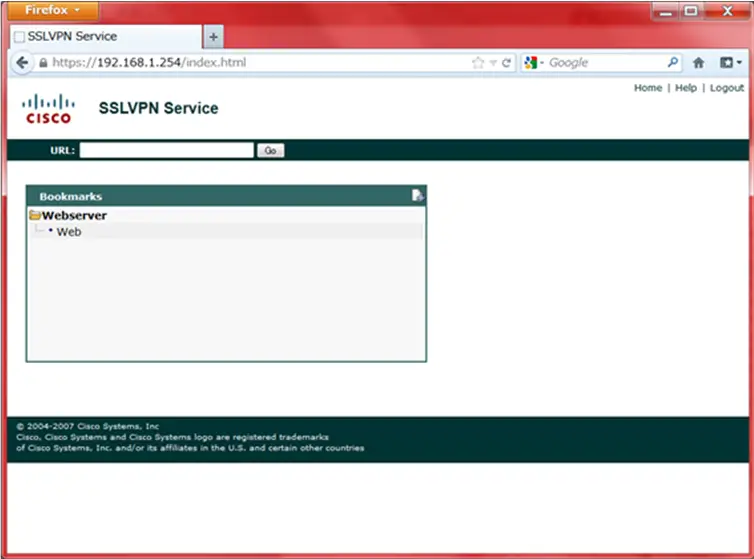

ログイン後、ポータル画面が表示されるようになります。

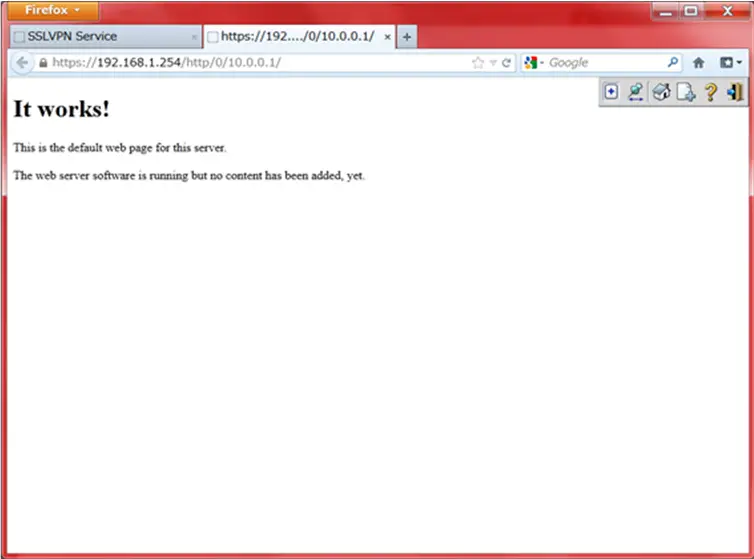

ポータル画面で「Web」をクリックするとWebサーバ 10.0.0.1にアクセスできます。

インターネットVPN

- インターネットVPNの概要

- インターネットへの接続形態

- VPNサービスとは?

- NordVPN ~セキュアなVPNサービスを手軽に利用しよう~

- IPSecの概要

- IKE ~SAの生成と管理~

- IPSec サイト間VPNの動作

- IPSec サイト間VPNの設定 ~crypto mapによる設定~

- IPSec サイト間VPNの設定例

- [演習]サイトツーサイトIPSec-VPN(crypto map)

- [演習]サイトツーサイトIPSec-VPN(VTI)

- [演習]サイトツーサイトIPSec-VPN(VTI) トラブルシューティング

- IPSec 設定ミスの切り分けと修正 Part1

- IPSec 設定ミスの切り分けと修正 Part2

- IPSec 設定ミスの切り分けと修正 Part3

- DMVPNの設定例

- DMVPN設定演習[Cisco] NHRP Phase1

- DMVPN設定演習[Cisco] NHRP Phase2

- DMVPN設定演習[Cisco] NHRP Phase3

- SSL-VPNの実現方式

- SSL-VPN(クライアントレス)の設定例 (Cisco)