目次

概要

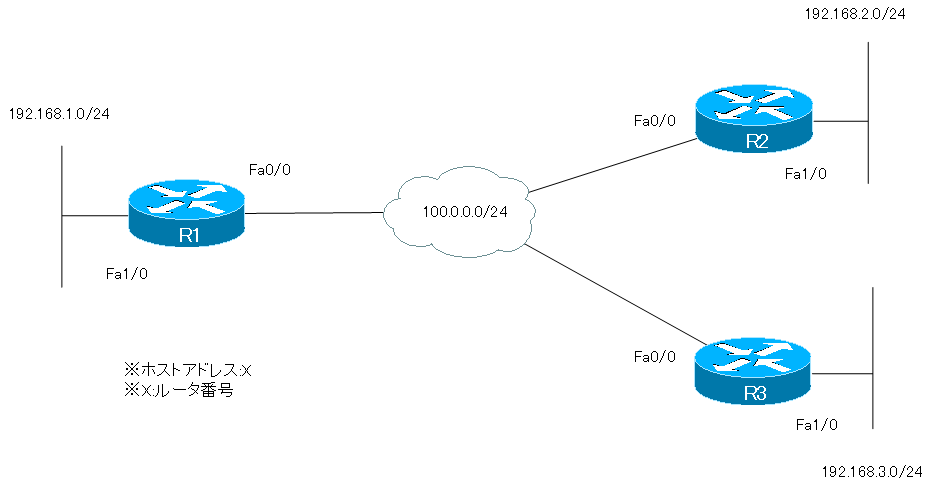

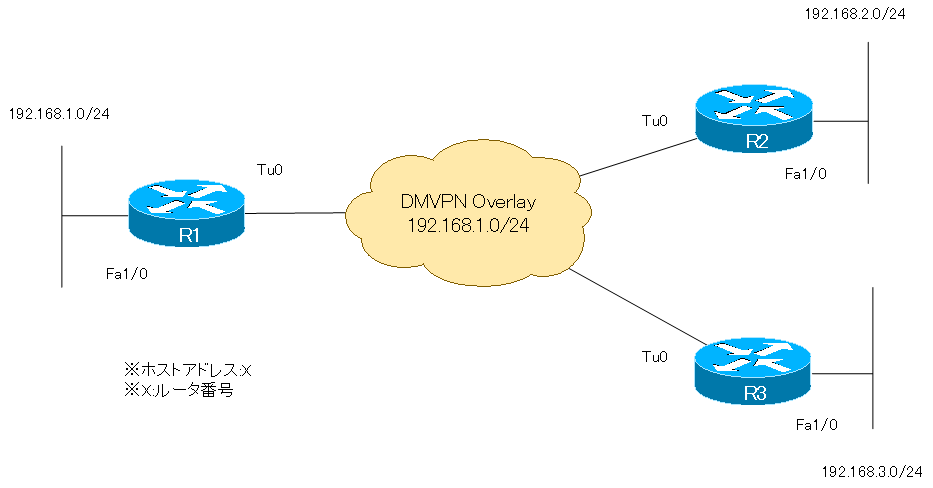

IPネットワーク上でDMVPNによるオーバーレイネットワークを構築します。NHRP Phase2のフルメッシュ構成とします。

ネットワーク構成

設定条件

DMVPN(NHRP Phase1)

- DMVPNのオーバーレイネットワークを作成します。各ルータでトンネルインタフェースを作成し、192.168.100.0/24のサブネットのIPアドレスを設定します。R1をハブルータ、R2、R3はスポークルータのハブ&スポーク構成とします。

- 各拠点間のトンネルインタフェースの通信はIPSecで暗号化します。IPSecのパラメータは以下のとおりとします。

| パラメータ | 設定 |

| 暗号化アルゴリズム | 3DES |

| ハッシュアルゴリズム | SHA-1 (デフォルト) |

| ピア認証 | PSK (パスワード:cisco) |

| Diffie-Hellman交換 | グループ2 |

| ライフタイム | 86400秒 (デフォルト) |

| トランスフォームセット名 | IPSEC |

| セキュリティプロトコル | ESP |

| 暗号化アルゴリズム | 3DES |

| 認証アルゴリズム | SHA-1 |

| モード | トランスポート |

- R2-R3間の通信はR1を経由して行います。

- EIGRP AS1によってルーティングテーブルに必要なルート情報を登録できるようにします。R1はトンネルインタフェースから集約ルートをアドバタイズします。

関連記事

DMVPN(NHRP Phase2) -> このページで設定

- トンネルインタフェースやIPSecのパラメータは、NHRP Phase1と同じです。

- R2-R3間の通信はR1を経由せずに行います。

- ip nhrp redirectコマンド、ip nhrp shortcutコマンドを利用してはいけません。

DMVPN(NHRP Phase3)

- トンネルインタフェースやIPSecのパラメータは、NHRP Phase1と同じです。

- R2-R3間の通信はR1を経由せずに行います。

- EIGRP AS1によってルーティングテーブルに必要なルート情報を登録できるようにします。R1はトンネルインタフェースから集約ルートをアドバタイズします。

関連記事

初期設定

DMVPN設定演習 NHRP Phase1の完了段階から開始します。

R1 Initial Configuration

! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ip cef ! ! ! ! no ip domain lookup ip domain name lab.local ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! archive log config hidekeys ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 0.0.0.0 0.0.0.0 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac mode transport ! crypto ipsec profile DMVPN set transform-set IPSEC ! ! ! ! ! ! ! ! interface Tunnel0 ip address 192.168.100.1 255.255.255.0 no ip redirects ip nhrp authentication cisco ip nhrp map multicast dynamic ip nhrp network-id 123 ip summary-address eigrp 1 192.168.0.0 255.255.0.0 5 tunnel source FastEthernet0/0 tunnel mode gre multipoint tunnel key 123 tunnel protection ipsec profile DMVPN ! interface FastEthernet0/0 ip address 100.0.0.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/0 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto ! router eigrp 1 network 192.168.0.0 0.0.255.255 no auto-summary ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 exec-timeout 0 0 privilege level 15 logging synchronous line aux 0 exec-timeout 0 0 privilege level 15 logging synchronous line vty 0 4 login ! ! end

R2 Initial Configuration

! ! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ip cef ! ! ! ! no ip domain lookup ip domain name lab.local ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! archive log config hidekeys ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 0.0.0.0 0.0.0.0 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac mode transport ! crypto ipsec profile DMVPN set transform-set IPSEC ! ! ! ! ! ! ! ! interface Tunnel0 ip address 192.168.100.2 255.255.255.0 ip nhrp authentication cisco ip nhrp map multicast 100.0.0.1 ip nhrp map 192.168.100.1 100.0.0.1 ip nhrp network-id 123 ip nhrp nhs 192.168.100.1 tunnel source FastEthernet0/0 tunnel destination 100.0.0.1 tunnel key 123 tunnel protection ipsec profile DMVPN ! interface FastEthernet0/0 ip address 100.0.0.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/0 ip address 192.168.2.2 255.255.255.0 duplex auto speed auto ! router eigrp 1 network 192.168.0.0 0.0.255.255 no auto-summary ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 exec-timeout 0 0 privilege level 15 logging synchronous line aux 0 exec-timeout 0 0 privilege level 15 logging synchronous line vty 0 4 login ! ! end

R3 Initial Configuration

! ! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ip cef ! ! ! ! no ip domain lookup ip domain name lab.local ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! archive log config hidekeys ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 0.0.0.0 0.0.0.0 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac mode transport ! crypto ipsec profile DMVPN set transform-set IPSEC ! ! ! ! ! ! ! ! interface Tunnel0 ip address 192.168.100.3 255.255.255.0 ip nhrp authentication cisco ip nhrp map multicast 100.0.0.1 ip nhrp map 192.168.100.1 100.0.0.1 ip nhrp network-id 123 ip nhrp nhs 192.168.100.1 tunnel source FastEthernet0/0 tunnel destination 100.0.0.1 tunnel key 123 tunnel protection ipsec profile DMVPN ! interface FastEthernet0/0 ip address 100.0.0.3 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/0 ip address 192.168.3.3 255.255.255.0 duplex auto speed auto ! router eigrp 1 network 192.168.0.0 0.0.255.255 no auto-summary ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 exec-timeout 0 0 privilege level 15 logging synchronous line aux 0 exec-timeout 0 0 privilege level 15 logging synchronous line vty 0 4 login ! ! end

設定・検証 DMVPN(NHRP Phase2)

Step1: IPSec Profileの適用解除

R1、R2、R3でいったん、IPSec Profileの適用を解除します。

R1/R2/R3 IPSec Profileの解除

interface Tunnel0 no tunnel protection ipsec profile

Step2: R2/R3 トンネルインタフェースの変更

NHRP Phase2では、スポーク間で直接トンネル経由の通信ができるようにします。そのために、スポークルータのR2/R3でマルチポイントGREトンネルのインタフェースに変更します。

R2/R3 トンネルインタフェースの変更

interface Tunnel0 no tunnel destination tunnel mode gre multipoint

Step3: R2/R3のNHRPキャッシュの確認

スポークのトンネルのインタフェースをマルチポイントGREに変更したことで、スポーク間で直接オーバーレイアドレス(トンネルのIPアドレス)とアンダーレイアドレス(物理インタフェースのアドレス)の解決ができます。R2からR3のトンネルIPアドレスにPingを実行してNHRPキャッシュを確認します。

R2 NHRPキャッシュの確認

R2#ping 192.168.100.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.100.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 24/40/60 ms

R2#show ip nhrp

192.168.100.1/32 via 192.168.100.1, Tunnel0 created 00:03:17, never expire

Type: static, Flags: used

NBMA address: 100.0.0.1

192.168.100.2/32 via 192.168.100.2, Tunnel0 created 00:02:22, expire 01:57:37

Type: dynamic, Flags: router unique local

NBMA address: 100.0.0.2

(no-socket)

192.168.100.3/32 via 192.168.100.3, Tunnel0 created 00:02:23, expire 01:57:37

Type: dynamic, Flags: router used

NBMA address: 100.0.0.3

R2#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incompletea

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

Tunnel0, Type:Spoke, NHRP Peers:2,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 100.0.0.1 192.168.100.1 UP 00:03:25 S

1 100.0.0.3 192.168.100.3 UP never D

Step4: R1 EIGRP集約ルートの設定削除

スポーク間で直接通信させるために、スポークルータのルーティングテーブルに他のスポークのルートも登録できるようにします。NHRP Phase1ではハブルータが集約ルートをアドバタイズして、ハブルータ経由のルーティングを行うようにしています。

NHRP Phase1でのハブルータの集約ルートの設定を削除し、スプリットホライズンを無効化します。これにより、R2とR3はお互いのLAN側のネットワークを学習できるようにします。

R1 EIGRP集約ルートの設定削除

interface Tunnel0 no ip summary-address eigrp 1 192.168.0.0 255.255.0.0 no ip split-horizon eigrp 1

Step5: ルーティングテーブルと通信の確認

スポークルータでルーティングテーブルを確認します。

R2/R3 show ip route eigrp

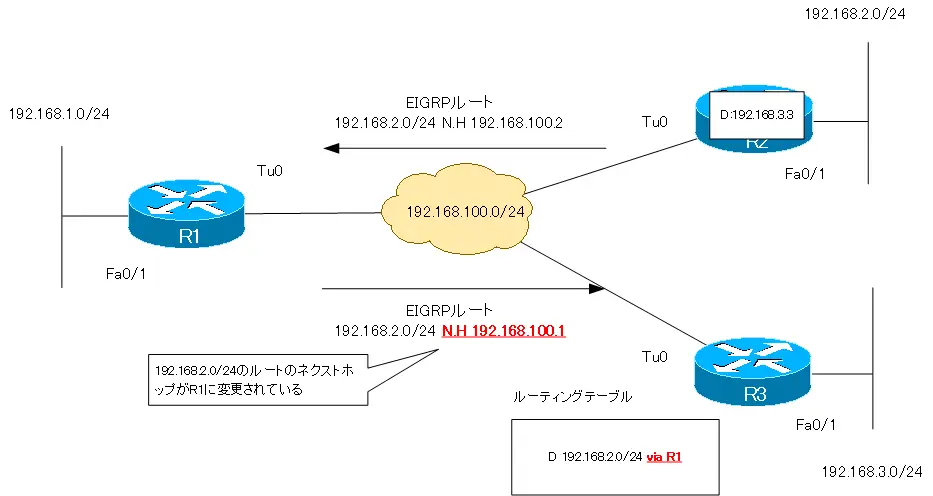

R2#show ip route eigrp D 192.168.1.0/24 [90/297270016] via 192.168.100.1, 00:02:03, Tunnel0 D 192.168.3.0/24 [90/310070016] via 192.168.100.1, 00:02:03, Tunnel0

R3#show ip route eigrp D 192.168.1.0/24 [90/297270016] via 192.168.100.1, 00:02:22, Tunnel0 D 192.168.2.0/24 [90/310070016] via 192.168.100.1, 00:02:21, Tunnel0

R2のルーティングテーブルにR3の192.168.3.0/24が登録されるようになっています。R3ではR2の192.168.2.0/24のルートが登録されるようになっています。しかし、ネクストホップアドレスがR1の192.168.100.1です。R1でスポークのルートをアドバタイズする際に、ネクストホップが変更されています。

スポークのルートのネクストホップがハブであるR1になっているので、スポーク間の通信はハブを経由します。

R2 traceroute

R2#traceroute 192.168.3.3 source 192.168.2.2 Type escape sequence to abort. Tracing the route to 192.168.3.3 1 192.168.100.1 40 msec 36 msec 24 msec 2 192.168.100.3 60 msec * 68 msec

Step6: R1 ネクストホップセルフの無効化

スポークのルートのネクストホップがハブであるR1に変更されないようにします。R1のTunnel0インタフェースでネクストホップセルフを無効化します。

R1 ネクストホップセルルの無効化

interface Tunnel0 no ip next-hop-self eigrp 1

Step7: ルーティングテーブルと通信の確認

スポークルータでルーティングテーブルを確認します。

R2/R3 show ip route eigrp

R2#show ip route eigrp D 192.168.1.0/24 [90/297270016] via 192.168.100.1, 00:00:52, Tunnel0 D 192.168.3.0/24 [90/310070016] via 192.168.100.3, 00:00:52, Tunnel0

R3#show ip route eigrp D 192.168.1.0/24 [90/297270016] via 192.168.100.1, 00:01:06, Tunnel0 D 192.168.2.0/24 [90/310070016] via 192.168.100.2, 00:01:06, Tunnel0

R1でネクストホップセルフを無効化したことで、スポークのルートのネクストホップアドレスは、スポークのTunnelインタフェースのIPアドレスになっています。つまり、DMVPNのオーバーレイネットワークでR1/R2/R3はフルメッシュ接続という認識のルーティングテーブルになっています。そのため、スポーク間の通信は、ハブを経由せずに直接行うことができます。

R2 traceroute

R2#traceroute 192.168.3.3 source 192.168.2.2 Type escape sequence to abort. Tracing the route to 192.168.3.3 1 192.168.100.3 32 msec * 40 msec

ただ、EIGRPの観点ではフルメッシュではありません。EIGRPネイバーは、R1-R2とR1-R3間だけです。R2-R3間はEIGRPネイバーではありません。

Step8: IPSec Profileの適用

TunnelインタフェースのパケットをIPSecで暗号化するために、IPSec Profileを適用します。

R1/R2/R3 IPSec Profileの適用

interface Tunnel0 tunnel protection ipsec profile DMVPN

Step9: IPSecの確認

R2-R3間のPingを実行したあと、IKE SAおよびIPSec SAを確認します。

R2 IPSecの確認

R2#ping 192.168.3.3 source 192.168.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds:

Packet sent with a source address of 192.168.2.2

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 48/68/92 ms

R2#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id slot status

100.0.0.1 100.0.0.2 QM_IDLE 1002 0 ACTIVE

100.0.0.2 100.0.0.3 QM_IDLE 1003 0 ACTIVE

IPv6 Crypto ISAKMP SA

R2#show crypto ipsec sa

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 100.0.0.2

protected vrf: (none)

local ident (addr/mask/prot/port): (100.0.0.2/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (100.0.0.1/255.255.255.255/47/0)

current_peer 100.0.0.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 29, #pkts encrypt: 29, #pkts digest: 29

#pkts decaps: 30, #pkts decrypt: 30, #pkts verify: 30

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 100.0.0.2, remote crypto endpt.: 100.0.0.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0xEAE43EE9(3940826857)

inbound esp sas:

spi: 0x66B3BDB0(1723055536)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 3, flow_id: SW:3, crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4541491/3468)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xEAE43EE9(3940826857)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 4, flow_id: SW:4, crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4541491/3468)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

protected vrf: (none)

local ident (addr/mask/prot/port): (100.0.0.2/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (100.0.0.3/255.255.255.255/47/0)

current_peer 100.0.0.3 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 100.0.0.2, remote crypto endpt.: 100.0.0.3

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0xFA973EA(262763498)

inbound esp sas:

spi: 0xABAE2411(2880316433)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 5, flow_id: SW:5, crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4425167/3471)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xFA973EA(262763498)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 6, flow_id: SW:6, crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4425167/3471)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

R2ではハブルータであるR1との間だけではなく、R3との間でもIKE SAとIPSec SAが確立されていることがわかります。

最終的な設定ファイル

R1 Completed Configuration

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ip cef ! ! ! ! no ip domain lookup ip domain name lab.local ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! archive log config hidekeys ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 0.0.0.0 0.0.0.0 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac mode transport ! crypto ipsec profile DMVPN set transform-set IPSEC ! ! ! ! ! ! ! ! interface Tunnel0 ip address 192.168.100.1 255.255.255.0 no ip redirects no ip next-hop-self eigrp 1 ip nhrp authentication cisco ip nhrp map multicast dynamic ip nhrp network-id 123 no ip split-horizon eigrp 1 tunnel source FastEthernet0/0 tunnel mode gre multipoint tunnel key 123 tunnel protection ipsec profile DMVPN ! interface FastEthernet0/0 ip address 100.0.0.1 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/0 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto ! router eigrp 1 network 192.168.0.0 0.0.255.255 no auto-summary ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 exec-timeout 0 0 privilege level 15 logging synchronous line aux 0 exec-timeout 0 0 privilege level 15 logging synchronous line vty 0 4 login ! ! end

R2 Completed Configuration

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ip cef ! ! ! ! no ip domain lookup ip domain name lab.local ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! archive log config hidekeys ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 0.0.0.0 0.0.0.0 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac mode transport ! crypto ipsec profile DMVPN set transform-set IPSEC ! ! ! ! ! ! ! ! interface Tunnel0 ip address 192.168.100.2 255.255.255.0 no ip redirects ip nhrp authentication cisco ip nhrp map multicast 100.0.0.1 ip nhrp map 192.168.100.1 100.0.0.1 ip nhrp network-id 123 ip nhrp nhs 192.168.100.1 tunnel source FastEthernet0/0 tunnel mode gre multipoint tunnel key 123 tunnel protection ipsec profile DMVPN ! interface FastEthernet0/0 ip address 100.0.0.2 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/0 ip address 192.168.2.2 255.255.255.0 duplex auto speed auto ! router eigrp 1 network 192.168.0.0 0.0.255.255 no auto-summary ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 exec-timeout 0 0 privilege level 15 logging synchronous line aux 0 exec-timeout 0 0 privilege level 15 logging synchronous line vty 0 4 login ! ! end

R3 Completed Configuration

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ip cef ! ! ! ! no ip domain lookup ip domain name lab.local ! multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! archive log config hidekeys ! ! crypto isakmp policy 1 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 0.0.0.0 0.0.0.0 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac mode transport ! crypto ipsec profile DMVPN set transform-set IPSEC ! ! ! ! ! ! ! ! interface Tunnel0 ip address 192.168.100.3 255.255.255.0 no ip redirects ip nhrp authentication cisco ip nhrp map multicast 100.0.0.1 ip nhrp map 192.168.100.1 100.0.0.1 ip nhrp network-id 123 ip nhrp nhs 192.168.100.1 tunnel source FastEthernet0/0 tunnel mode gre multipoint tunnel key 123 tunnel protection ipsec profile DMVPN ! interface FastEthernet0/0 ip address 100.0.0.3 255.255.255.0 duplex auto speed auto ! interface FastEthernet1/0 ip address 192.168.3.3 255.255.255.0 duplex auto speed auto ! router eigrp 1 network 192.168.0.0 0.0.255.255 no auto-summary ! ip forward-protocol nd ! ! no ip http server no ip http secure-server ! ! ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 exec-timeout 0 0 privilege level 15 logging synchronous line aux 0 exec-timeout 0 0 privilege level 15 logging synchronous line vty 0 4 login ! ! end

インターネットVPN

- インターネットVPNの概要

- インターネットへの接続形態

- VPNサービスとは?

- NordVPN ~セキュアなVPNサービスを手軽に利用しよう~

- IPSecの概要

- IKE ~SAの生成と管理~

- IPSec サイト間VPNの動作

- IPSec サイト間VPNの設定 ~crypto mapによる設定~

- IPSec サイト間VPNの設定例

- [演習]サイトツーサイトIPSec-VPN(crypto map)

- [演習]サイトツーサイトIPSec-VPN(VTI)

- [演習]サイトツーサイトIPSec-VPN(VTI) トラブルシューティング

- IPSec 設定ミスの切り分けと修正 Part1

- IPSec 設定ミスの切り分けと修正 Part2

- IPSec 設定ミスの切り分けと修正 Part3

- DMVPNの設定例

- DMVPN設定演習[Cisco] NHRP Phase1

- DMVPN設定演習[Cisco] NHRP Phase2

- DMVPN設定演習[Cisco] NHRP Phase3

- SSL-VPNの実現方式

- SSL-VPN(クライアントレス)の設定例 (Cisco)