目次

概要

インターネットを介して本社と支社間の通信を行うためのサイトツーサイトIPSec-VPNの設定を行います。IPSec VPNはcrypto mapで設定します。単にIPSecだけでなく、ルーティング/NAT/ACLもきちんと考慮した設定を行います。

ネットワーク構成

![図 [演習]サイトツーサイトIPSec-VPN(crypto-map) ネットワーク構成](https://www.n-study.com/wp-content/uploads/2023/04/site-to-site-ipsec-vpn-crypto-map-exercises-01-1024x354.png)

設定条件

- IPSec VPNによって本社と支社1を接続して拠点間の通信ができるように設定します。

- 拠点内の通信を行うためにEIGRP AS1を利用します。

- 拠点内からインターネットへの接続を可能にします。

初期設定

各ルータには、次の設定を行っています。

- ホスト名

- IPアドレス

R1 Initical Configuration(Click)

! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.1 encapsulation dot1Q 1 native ip address 1.1.1.1 255.255.255.0 ip virtual-reassembly ! interface FastEthernet0/0.14 encapsulation dot1Q 14 ip address 10.1.14.1 255.255.255.0 ip virtual-reassembly ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

R2 Initical Configuration(Click)

! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.1 encapsulation dot1Q 2 ip address 2.2.2.2 255.255.255.0 ip virtual-reassembly ! interface FastEthernet0/0.25 encapsulation dot1Q 25 ip address 10.2.25.2 255.255.255.0 ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

R4 Initical Configuration(Click)

! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R4 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 10.1.1.4 255.255.255.0 secondary ip address 10.1.2.4 255.255.255.0 secondary ip address 10.1.3.4 255.255.255.0 secondary ip address 10.1.0.4 255.255.255.0 ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.14 encapsulation dot1Q 14 ip address 10.1.14.4 255.255.255.0 ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

R5 Initical Configuration(Click)

! ! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R5 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 10.2.1.5 255.255.255.0 secondary ip address 10.2.2.5 255.255.255.0 secondary ip address 10.2.3.5 255.255.255.0 secondary ip address 10.2.0.5 255.255.255.0 ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.25 encapsulation dot1Q 25 ip address 10.2.25.5 255.255.255.0 ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

ISP Initical Configuration(Click)

! ! ersion 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname ISP ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 100.1.1.10 255.255.255.0 secondary ip address 100.1.2.10 255.255.255.0 secondary ip address 100.1.3.10 255.255.255.0 secondary ip address 100.1.0.10 255.255.255.0 ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.1 encapsulation dot1Q 1 native ip address 1.1.1.10 255.255.255.0 ! interface FastEthernet0/0.2 encapsulation dot1Q 2 ip address 2.2.2.10 255.255.255.0 ! interface FastEthernet0/0.3 encapsulation dot1Q 3 ip address 3.3.3.10 255.255.255.0 ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

設定・確認

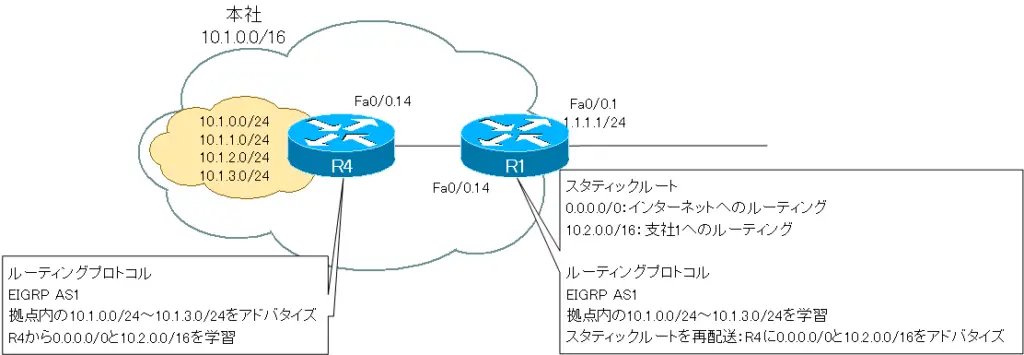

Step1:ルーティングの設定

各ルータで次のようにルーティングの設定を行います。

VPNゲートウェイ(R1/R2)

- インターネット向けのルーティング

ISPをネクストホップとするデフォルトルート(0.0.0.0/0)をスタティックに設定。内部ルータにアドバタイズするためにEIGRPに再配送 - 他の拠点向けのルーティング

ISPをネクストホップとする集約ルートをスタティックに設定。内部ルータにアドバタイズするためにEIGRPに再配送 - 拠点内のルーティング

EIGRPを利用

他の拠点向けのルーティングはデフォルトルートでできます。ただ、インターネット宛てのパケットと拠点間のパケットのルーティングをきちんと区別するために、他の拠点向けのルーティングを考えています。

R1 ルーティングの設定

ip route 0.0.0.0 0.0.0.0 1.1.1.10 ip route 10.2.0.0 255.255.0.0 1.1.1.10 router eigrp 1 network 10.1.0.0 0.0.255.255 redistribute static metric 100000 10 255 1 1500

R2 ルーティングの設定

ip route 0.0.0.0 0.0.0.0 2.2.2.10 ip route 10.1.0.0 255.255.0.0 2.2.2.10 router eigrp 1 network 10.2.0.0 0.0.255.255 redistribute static metric 100000 10 255 1 1500

内部ルータ(R4/R5)

- インターネット向けのルーティング

VPNゲートウェイからEIGRPでデフォルトルートを学習 - 他の拠点向けのルーティング

VPNゲートウェイからEIGRPで他の拠点の集約ルートを学習 - 拠点内のルーティング

EIGRPを利用

R4 ルーティングの設定

router eigrp 1 network 10.1.0.0 0.0.255.255

R5 ルーティングの設定

router eigrp 1 network 10.2.0.0 0.0.255.255

Step2:ISAKMPポリシーの設定

VPNゲートウェイR1/R2でIKEフェーズ1のProposalとなるISAKMPポリシーを設定します。設定するProposalのパラメータをまとめたものが、次の表です。

| パラメータ | 設定 |

|---|---|

| 暗号化アルゴリズム | 3DES |

| ハッシュアルゴリズム | SHA-1 (デフォルト) |

| ピア認証 | PSK (パスワード:cisco) |

| Diffie-Hellman交換 | グループ2 |

| ライフタイム | 86400秒 (デフォルト) |

VPNゲートウェイR1/R2でISAKMPポリシーの設定は次のように行います。

R1 ISAKMPポリシーの設定

crypto isakmp policy 10 encryption 3des group 2 authentication pre-share crypto isakmp key 0 cisco address 2.2.2.2

R2 ISAKMPポリシーの設定

crypto isakmp policy 10 encryption 3des group 2 authentication pre-share crypto isakmp key 0 cisco address 1.1.1.1

ISAKMPポリシーを確認するために、show crypto isakmp policyコマンドを入力します。また、各ピアのPSKを確認するためにshow crypto isakmp keyコマンドを入力します。R1では、次のような出力になります。

R1 show crypto isakmp policy/show crypto isakmp key

--------------------------------

R1#show crypto isakmp policy

Global IKE policy

Protection suite of priority 10

encryption algorithm: Three key triple DES

hash algorithm: Secure Hash Standard

authentication method: Pre-Shared Key

Diffie-Hellman group: #2 (1024 bit)

lifetime: 86400 seconds, no volume limit

Default protection suite

encryption algorithm: DES - Data Encryption Standard (56 bit keys).

hash algorithm: Secure Hash Standard

authentication method: Rivest-Shamir-Adleman Signature

Diffie-Hellman group: #1 (768 bit)

lifetime: 86400 seconds, no volume limit

R1#show crypto isakmp key

Keyring Hostname/Address Preshared Key

default 2.2.2.2 cisco

Step3:IPSecトランスフォームセットの設定

IPパケットをIPSec化するためのセキュリティプロトコル、暗号化アルゴリズム、ハッシュアルゴリズム、モードをIPSecトランスフォームセットとして設定します。設定内容を次の表にまとめています。

| トランスフォームセット名 | IPSEC |

| セキュリティプロトコル | ESP |

| 暗号化アルゴリズム | 3DES |

| 認証アルゴリズム | SHA-1 |

| モード | トンネルモード |

R1/R2の設定は共通で、次のように行います。

R1/R2 IPSecトランスフォームセットの設定

crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac

設定したIPSecトランスフォームセットの確認は、show crypto ipsec transform-setコマンドで行います。R1では、次のような表示になります。

R1 show crypto ipsec transform-set

R1#show crypto ipsec transform-set

Transform set IPSEC: { esp-3des esp-sha-hmac }

will negotiate = { Tunnel, },

Step4:暗号ACLの設定

IPSec化するIPパケットを識別するための暗号ACLを設定します。本社と支社1間のIPパケットをIPSecで暗号化します。各VPNゲートウェイでIPSec化するIPパケットは次の通りです。

| ルータ(VPN-GW) | 対象パケット | 宛先 | 送信元 |

| R1 | 本社→支社1 | 10.2.x.x | 10.1.x.x |

| R2 | 支社1→本社 | 10.1.x.x | 10.2.x.x |

上記のIPSec化対象パケットを指定するための暗号ACLを次のように設定します。それぞれの拠点で、暗号ACLの送信元IPアドレスと送信先IPアドレスが逆になっている(ミラーACL)ことに注意してください。

R1 暗号ACLの設定

access-list 101 permit ip 10.1.0.0 0.0.255.255 10.2.0.0 0.0.255.255

R2 暗号ACLの設定

access-list 101 permit ip 10.2.0.0 0.0.255.255 10.1.0.0 0.0.255.255

Step5: crypto mapの設定

IPSec SAを確立するためのcrypto mapの設定を行います。各ルータの設定する情報をまとめたものが次の表です。

R1 crypto map

| crypto map名 | IPSecVPN |

| IPSec SAの生成 | ISAKMP |

| シーケンス10 | 暗号ACL:101 トランスフォームセット:IPSEC ピア:2.2.2.2 |

| 適用インタフェース | FastEthernet0/0.1 |

R2 crypto map

| crypto map名 | IPSecVPN |

| IPSec SAの生成 | ISAKMP |

| シーケンス10 | 暗号ACL:101 トランスフォームセット:IPSEC ピア:1.1.1.1 |

| 適用インタフェース | FastEthernet0/0.1 |

IPSec SAのライフタイムはデフォルト値を利用します。

R1 crypto mapの設定

crypto map IPSecVPN 10 ipsec-isakmp set peer 2.2.2.2 set transform-set IPSEC match address 101 interface FastEthernet0/0.1 crypto map IPSecVPN

R2 crypto mapの設定

crypto map IPSecVPN 10 ipsec-isakmp set peer 1.1.1.1 set transform-set IPSEC match address 101 interface FastEthernet0/0.1 crypto map IPSecVPN

設定したcrypto mapを確認するには、show crypto mapコマンドを使います。R1では、次のような出力になります。

R1 crypto mapの設定

R1#show crypto map

Crypto Map "IPSecVPN" 10 ipsec-isakmp

Peer = 2.2.2.2

Extended IP access list 101

Security association lifetime: 4608000 kilobytes/3600 seconds

PFS (Y/N): N

Transform sets={

IPSEC,

}

Interfaces using crypto map IPSecVPN:

FastEthernet0/0.1

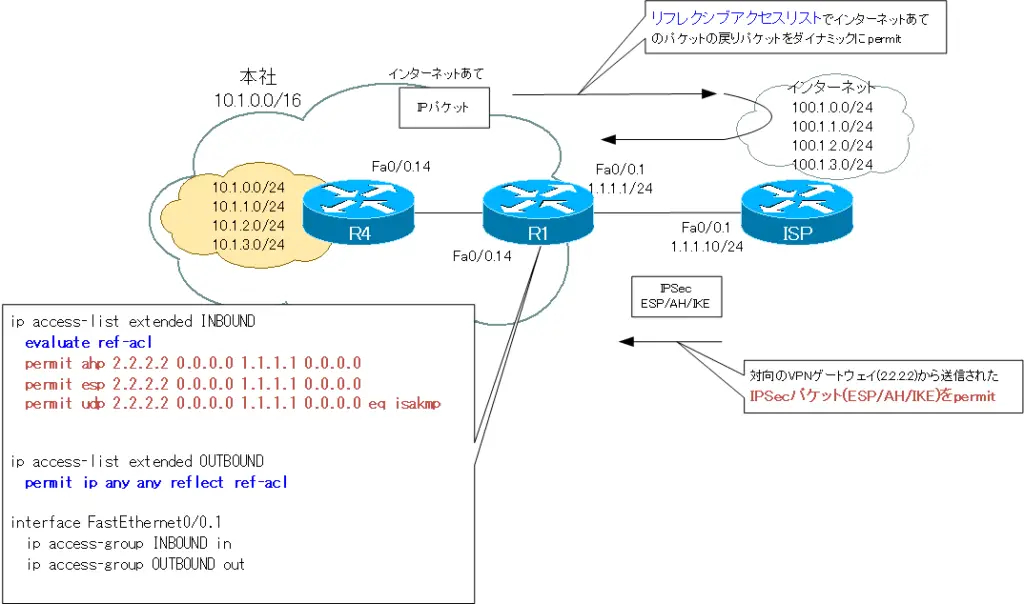

Step6:IPSecのパケットを許可するためのACLの設定

VPNゲートウェイ間でIPSecのパケットを許可するためのACLを設定します。IPSecのパケットは、次の通りです。

- ESP (IPプロトコル番号 50)

- AH (IPプロトコル番号 51)

- IKE (UDP ポート番号500)

また、各拠点の内部ネットワークとインターネットの通信を可能にするためのリフレクシブアクセスリストの設定も行います。

VPNゲートウェイのルータでの設定は次の通りです。

R1 ACLの設定

ip access-list extended INBOUND evaluate ref-acl permit ahp 2.2.2.2 0.0.0.0 1.1.1.1 0.0.0.0 permit esp 2.2.2.2 0.0.0.0 1.1.1.1 0.0.0.0 permit udp 2.2.2.2 0.0.0.0 1.1.1.1 0.0.0.0 eq isakmp ip access-list extended OUTBOUND permit ip any any reflect ref-acl interface FastEthernet0/0.1 ip access-group INBOUND in ip access-group OUTBOUND out

R2 ACLの設定

ip access-list extended INBOUND evaluate ref-acl permit ahp 1.1.1.1 0.0.0.0 2.2.2.2 0.0.0.0 permit esp 1.1.1.1 0.0.0.0 2.2.2.2 0.0.0.0 permit udp 1.1.1.1 0.0.0.0 2.2.2.2 0.0.0.0 eq isakmp ip access-list extended OUTBOUND permit ip any any reflect ref-acl interface FastEthernet0/0.1 ip access-group INBOUND in ip access-group OUTBOUND out

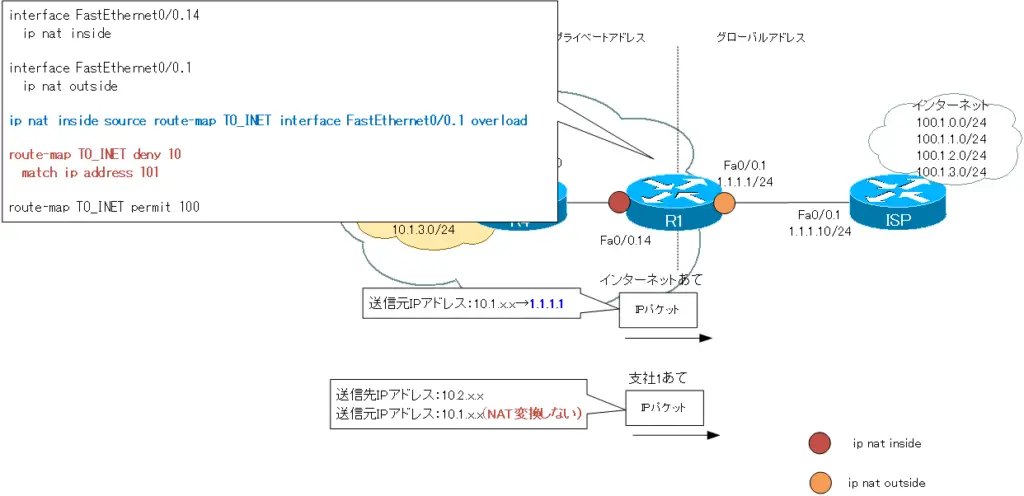

Step7:NATの設定

内部ネットワークからインターネットへ接続できるように各VPNゲートウェイでNATの設定を行います。内部ネットワークからインターネット向けに送信されたIPパケットの送信元IPアドレスをFastethernet0/0.1のIPアドレスに変換します。IPSec VPN経由の拠点間の通信の場合は、NATを行いません。

それぞれのVPNゲートウェイのNATの設定は次の通りです。ルートマップで暗号ACLを参照します。暗号ACLに一致したパケットはルートマップでdenyすることでNATの対象外とします。NAT用に新しくACLを作成することなく暗号ACLを使い回すことができます。

R1 NATの設定

interface FastEthernet0/0.14 ip nat inside interface FastEthernet0/0.1 ip nat outside ip nat inside source route-map TO_INET interface FastEthernet0/0.1 overload route-map TO_INET deny 10 match ip address 101 route-map TO_INET permit 100

R2 NATの設定

interface FastEthernet0/0.25 ip nat inside interface FastEthernet0/0.1 ip nat outside ip nat inside source route-map TO_INET interface FastEthernet0/0.1 overload route-map TO_INET deny 10 match ip address 101 route-map TO_INET permit 100

Step8:インターネット宛ての通信の確認

R4からインターネットを想定している100.1.1.10へPingを行います。

R4からインターネットへの通信

R4#ping 100.1.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 100.1.1.10, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 4/6/8 ms

R4からインターネットへ正常に通信ができていることが確認できます。また、このときR1でのNATテーブルは次のようになります。

R1 NATテーブル show ip nat translations

R1#show ip nat translations Pro Inside global Inside local Outside local Outside global icmp 1.1.1.1:7841 10.1.14.4:7841 100.1.1.10:7841 100.1.1.10:7841 icmp 1.1.1.1:7842 10.1.14.4:7842 100.1.1.10:7842 100.1.1.10:7842 icmp 1.1.1.1:7843 10.1.14.4:7843 100.1.1.10:7843 100.1.1.10:7843 icmp 1.1.1.1:7844 10.1.14.4:7844 100.1.1.10:7844 100.1.1.10:7844 icmp 1.1.1.1:7845 10.1.14.4:7845 100.1.1.10:7845 100.1.1.10:7845

インターネット宛てのパケットは、送信元IPアドレス(Inside Local)が1.1.1.1(Inside Global)に変換されていることがわかります。

また、このときリフレクシブアクセスリストが自動的に作成されています。自動作成されたリフレクシブアクセスリストのエントリは、show access-listで確認できます。R1では、次のようなリフレクシブアクセスリストのエントリが作成されます。

R1 show access-list

R1#show access-lists

Extended IP access list 101

10 permit ip 10.1.0.0 0.0.255.255 10.2.0.0 0.0.255.255 (92 matches)

Extended IP access list INBOUND

10 evaluate ref-acl

20 permit ahp host 2.2.2.2 host 1.1.1.1

30 permit esp host 2.2.2.2 host 1.1.1.1

40 permit udp host 2.2.2.2 host 1.1.1.1 eq isakmp (21 matches)

Extended IP access list OUTBOUND

10 permit ip any any reflect ref-acl (50 matches)

Reflexive IP access list ref-acl

permit icmp host 100.1.1.10 host 1.1.1.1 (10 matches) (time left 291)

Step9:拠点間の通信とSAの確認

R4から支社1の10.2.1.5あてにPingを行います。

R4から支社1への通信

R4#ping 10.2.1.5 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.2.1.5, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 16/16/16 ms

R4から支社1への通信が正常に行われていることがわかります。このときVPNゲートウェイR1-R2間でSAが確立されています。ISAKMP SAを確認するには、show crypto isakmp saコマンドを利用します。

R1 show crypto isakmp sa

R1#show crypto isakmp sa dst src state conn-id slot 2.2.2.2 1.1.1.1 QM_IDLE 1 0

また、IPSec SAはshow crypto ipsec saコマンドで確認します。

R1 show crypto ipsec sa

R1#show crypto ipsec sa

interface: Fa0/0.1

Crypto map tag: IPSecVPN, local addr. 1.1.1.1

protected vrf:

local ident (addr/mask/prot/port): (10.1.0.0/255.255.0.0/0/0)

remote ident (addr/mask/prot/port): (10.2.0.0/255.255.0.0/0/0)

current_peer: 2.2.2.2:500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 5, #recv errors 0

local crypto endpt.: 1.1.1.1, remote crypto endpt.: 2.2.2.2

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0.1

current outbound spi: 29395C1A

inbound esp sas:

spi: 0xBCD2727B(3167908475)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: IPSecVPN

sa timing: remaining key lifetime (k/sec): (4606307/3071)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x29395C1A(691624986)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: IPSecVPN

sa timing: remaining key lifetime (k/sec): (4606307/3068)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

完了した設定ファイル

R1 Completed Configuration(Click)

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! crypto isakmp policy 10 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 2.2.2.2 crypto isakmp key cisco address 3.3.3.3 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac ! crypto map IPSecVPN 10 ipsec-isakmp set peer 2.2.2.2 set transform-set IPSEC match address 101 crypto map IPSecVPN 20 ipsec-isakmp set peer 3.3.3.3 set transform-set IPSEC match address 102 ! ! ! ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.1 encapsulation dot1Q 1 native ip address 1.1.1.1 255.255.255.0 ip access-group INBOUND in ip access-group OUTBOUND out ip nat outside ip virtual-reassembly crypto map IPSecVPN ! interface FastEthernet0/0.14 encapsulation dot1Q 14 ip address 10.1.14.1 255.255.255.0 ip nat inside ip virtual-reassembly ! router eigrp 1 redistribute static metric 100000 10 255 1 1500 network 10.1.0.0 0.0.255.255 auto-summary ! ip http server no ip http secure-server ! ip forward-protocol nd ip route 0.0.0.0 0.0.0.0 1.1.1.10 ip route 10.2.0.0 255.255.0.0 1.1.1.10 ip route 10.3.0.0 255.255.0.0 1.1.1.10 ! ip nat inside source route-map TO_INET interface FastEthernet0/0.1 overload ! ! ip access-list extended INBOUND evaluate ref-acl permit ahp host 2.2.2.2 host 1.1.1.1 permit ahp host 3.3.3.3 host 1.1.1.1 permit esp host 2.2.2.2 host 1.1.1.1 permit esp host 3.3.3.3 host 1.1.1.1 permit udp host 2.2.2.2 host 1.1.1.1 eq isakmp permit udp host 3.3.3.3 host 1.1.1.1 eq isakmp ip access-list extended OUTBOUND permit ip any any reflect ref-acl access-list 101 permit ip 10.1.0.0 0.0.255.255 10.2.0.0 0.0.255.255 access-list 101 permit ip 10.3.0.0 0.0.255.255 10.2.0.0 0.0.255.255 access-list 102 permit ip 10.1.0.0 0.0.255.255 10.3.0.0 0.0.255.255 access-list 102 permit ip 10.2.0.0 0.0.255.255 10.3.0.0 0.0.255.255 ! route-map TO_INET deny 10 match ip address 101 102 ! route-map TO_INET permit 100 ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

R2 Completed Configuration(Click)

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! crypto isakmp policy 10 encr 3des authentication pre-share group 2 crypto isakmp key cisco address 1.1.1.1 ! ! crypto ipsec transform-set IPSEC esp-3des esp-sha-hmac ! crypto map IPSecVPN 10 ipsec-isakmp set peer 1.1.1.1 set transform-set IPSEC match address 101 ! ! ! ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.1 encapsulation dot1Q 2 ip address 2.2.2.2 255.255.255.0 ip access-group INBOUND in ip access-group OUTBOUND out ip nat outside ip virtual-reassembly crypto map IPSecVPN ! interface FastEthernet0/0.25 encapsulation dot1Q 25 ip address 10.2.25.2 255.255.255.0 ip nat inside ip virtual-reassembly ! router eigrp 1 redistribute static metric 100000 10 255 1 1500 network 10.2.0.0 0.0.255.255 auto-summary ! ip http server no ip http secure-server ! ip forward-protocol nd ip route 0.0.0.0 0.0.0.0 2.2.2.10 ip route 10.1.0.0 255.255.0.0 2.2.2.10 ip route 10.3.0.0 255.255.0.0 2.2.2.10 ! ip nat inside source route-map TO_INET interface FastEthernet0/0.1 overload ! ! ip access-list extended INBOUND evaluate ref-acl permit ahp host 1.1.1.1 host 2.2.2.2 permit esp host 1.1.1.1 host 2.2.2.2 permit udp host 1.1.1.1 host 2.2.2.2 eq isakmp ip access-list extended OUTBOUND permit ip any any reflect ref-acl access-list 101 permit ip 10.2.0.0 0.0.255.255 10.1.0.0 0.0.255.255 access-list 101 permit ip 10.2.0.0 0.0.255.255 10.3.0.0 0.0.255.255 ! route-map TO_INET deny 10 match ip address 101 ! route-map TO_INET permit 100 ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

R4 Completed Configuration(Click)

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R4 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 10.1.1.4 255.255.255.0 secondary ip address 10.1.2.4 255.255.255.0 secondary ip address 10.1.3.4 255.255.255.0 secondary ip address 10.1.0.4 255.255.255.0 ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.14 encapsulation dot1Q 14 ip address 10.1.14.4 255.255.255.0 ! router eigrp 1 network 10.1.0.0 0.0.255.255 auto-summary ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

R5 Completed Configuration(Click)

! ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R5 ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 10.2.1.5 255.255.255.0 secondary ip address 10.2.2.5 255.255.255.0 secondary ip address 10.2.3.5 255.255.255.0 secondary ip address 10.2.0.5 255.255.255.0 ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.25 encapsulation dot1Q 25 ip address 10.2.25.5 255.255.255.0 ! router eigrp 1 network 10.2.0.0 0.0.255.255 auto-summary ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

ISP Completed Configuration(Click)

! ! ! ersion 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname ISP ! boot-start-marker boot-end-marker ! ! no aaa new-model memory-size iomem 5 ! ! ip cef ! ! ip auth-proxy max-nodata-conns 3 ip admission max-nodata-conns 3 ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 100.1.1.10 255.255.255.0 secondary ip address 100.1.2.10 255.255.255.0 secondary ip address 100.1.3.10 255.255.255.0 secondary ip address 100.1.0.10 255.255.255.0 ! interface FastEthernet0/0 no ip address duplex auto speed auto ! interface FastEthernet0/0.1 encapsulation dot1Q 1 native ip address 1.1.1.10 255.255.255.0 ! interface FastEthernet0/0.2 encapsulation dot1Q 2 ip address 2.2.2.10 255.255.255.0 ! interface FastEthernet0/0.3 encapsulation dot1Q 3 ip address 3.3.3.10 255.255.255.0 ! ip http server no ip http secure-server ! ip forward-protocol nd ! ! ! ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 privilege level 15 line aux 0 line vty 0 4 login ! ! end

関連記事

関連記事

インターネットVPN

- インターネットVPNの概要

- インターネットへの接続形態

- VPNサービスとは?

- NordVPN ~セキュアなVPNサービスを手軽に利用しよう~

- IPSecの概要

- IKE ~SAの生成と管理~

- IPSec サイト間VPNの動作

- IPSec サイト間VPNの設定 ~crypto mapによる設定~

- IPSec サイト間VPNの設定例

- [演習]サイトツーサイトIPSec-VPN(crypto map)

- [演習]サイトツーサイトIPSec-VPN(VTI)

- [演習]サイトツーサイトIPSec-VPN(VTI) トラブルシューティング

- IPSec 設定ミスの切り分けと修正 Part1

- IPSec 設定ミスの切り分けと修正 Part2

- IPSec 設定ミスの切り分けと修正 Part3

- DMVPNの設定例

- DMVPN設定演習[Cisco] NHRP Phase1

- DMVPN設定演習[Cisco] NHRP Phase2

- DMVPN設定演習[Cisco] NHRP Phase3

- SSL-VPNの実現方式

- SSL-VPN(クライアントレス)の設定例 (Cisco)