目次

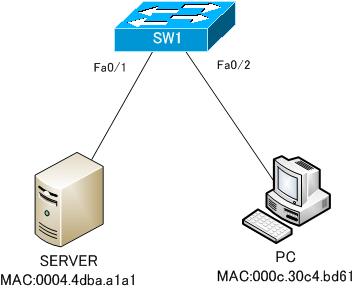

ネットワーク構成

設定条件

- SW1 Fa0/1、Fa0/2でポートセキュリティを有効化します。

- Fa0/1に接続されるサーバのMACアドレスをセキュアMACアドレスとしてスタティックに設定します。

- Fa0/2に接続されるPCのMACアドレスをダイナミックに学習してセキュアMACアドレスとします。SW1を再起動してもFa0/2のセキュアMACアドレスを保持できるようにします。また、セキュアMACアドレスを最大2つ登録できるようにします。

- セキュリティ違反が発生すると、Fa0/1はシャットダウンします。Fa0/2ではイーサネットフレームの転送をブロックしてエラーログを送信できるようにします。

確認条件

- SW1 Fa0/1、Fa0/2でポートセキュリティが有効化されていることを確認します。

- Fa0/1ではスタティックのセキュアMACアドレスを登録し、Fa0/2ではスティッキーラーニングでMACアドレスを学習していることを確認します。

- Fa0/1のバイオレーションモードがshutdownで、Fa0/2のバイオレーションモードがrestrictであることを確認します。

設定

【Step1:ポートセキュリティの有効化】

switchport port-securityコマンドでSW1 Fa0/1、Fa0/2でポートセキュリティを有効化します。ポートセキュリティは、原則としてスタティックなアクセスポートに対して設定するので、switchport mode accessコマンドでスタティックなアクセスポートの設定も行います。

SW1

interface range FastEthernet0/1 -2 switchport mode access switchport port-security

【Step2:セキュアMACアドレスの設定】

Fa0/1では、セキュアMACアドレスをスタティックに登録します。Fa0/2はスイッチ再起動時にセキュアMACアドレスの情報を保持できるようにスティッキーラーニングを有効化します。また、ポートごとのセキュアMACアドレスの最大数はデフォルトで1です。Fa0/2では、セキュアMACアドレスの最大数を2とします。

SW1

interface FastEthernet0/1 switchport port-security mac-address 0004.4dba.a1a1 ! interface FastEthernet0/2 switchport port-security mac-address sticky switchport port-security maximum 2

【Step3:バイオレーションモードの設定】

セキュリティ違反があった場合のバイオレーションモードはデフォルトではshutdownです。Fa0/1はデフォルトのままで問題ありません。Fa0/2では、バイオレーションモードをshutdownからrestrictに変更します。restrictのモードは、イーサネットフレームを破棄して、セキュリティ違反があったことをログに残します。

SW1

interface FastEthernet0/2 switchport port-security violation restrict

【Step4:ポートセキュリティの設定の確認】

show port-securityコマンド、show port-security addressコマンドでここまでのポートセキュリティの設定が正しく行われていることを確認します。

SW1

SW1#show port-security Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count) --------------------------------------------------------------------------- Fa1/0/1 1 1 0 Shutdown Fa1/0/2 2 1 0 Restrict --------------------------------------------------------------------------- Total Addresses in System (excluding one mac per port) : 0 Max Addresses limit in System (excluding one mac per port) : 6272 SW1#show port-security address Secure Mac Address Table ------------------------------------------------------------------------ Vlan Mac Address Type Ports Remaining Age (mins) ---- ----------- ---- ----- ------------- 1 0004.4dba.a1a1 SecureConfigured Fa1/0/1 - 1 000c.30c4.bd61 SecureSticky Fa1/0/2 - ------------------------------------------------------------------------ Total Addresses in System (excluding one mac per port) : 0 Max Addresses limit in System (excluding one mac per port) : 6272

また、スティックラーニングで学習したMACアドレスは、次のようにSW1のrunning-config上に現れます。

SW1

SW1#show running-config interface fa0/2 Building configuration... Current configuration : 271 bytes ! interface FastEthernet1/0/2 switchport mode access switchport port-security switchport port-security maximum 2 switchport port-security violation restrict switchport port-security mac-address sticky switchport port-security mac-address sticky 000c.30c4.bd61 end

startup-configに設定を保存すれば、SW1を再起動してもスティックラーニングで学習したセキュアMACアドレスの情報を保持できます。

【Step5:ポートセキュリティの動作確認】

サーバとPCが接続されるポートを入れ替えて、ポートセキュリティが動作していることを確認します。ポートを入れ替えたあとにshow port-securityコマンドを確認すると、次のようになります。

SW1

SW1#show port-security Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action (Count) (Count) (Count) --------------------------------------------------------------------------- Fa1/0/1 1 1 1 Shutdown Fa1/0/2 2 1 4 Restrict --------------------------------------------------------------------------- Total Addresses in System (excluding one mac per port) : 0 Max Addresses limit in System (excluding one mac per port) : 6272 SW1#show port-security interface fa0/1 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 1 Configured MAC Addresses : 1 Sticky MAC Addresses : 0 Last Source Address:Vlan : 000c.30c4.bd61:1 Security Violation Count : 1 SW1#show port-security interface fa0/2 Port Security : Enabled Port Status : Secure-up Violation Mode : Restrict Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 1 Configured MAC Addresses : 0 Sticky MAC Addresses : 1 Last Source Address:Vlan : 0004.4dba.a1a1:1 Security Violation Count : 7

Fa0/1はセキュアMACアドレスではないMACアドレスを検出したので、セキュリティ違反によってポートがシャットダウンされています。Fa0/2は、Fa0/1に登録されているセキュアMACアドレスを検出しているために、セキュリティ違反のカウンタをカウントアップしています。ただし、バイオレーションモードがrestrictであるためポート自体はUpしています。

最終的な設定の抜粋

SW1

hostname SW1 ! interface FastEthernet0/1 switchport mode access switchport port-security switchport port-security mac-address 0004.4dba.a1a1 ! interface FastEthernet0/2 switchport mode access switchport port-security switchport port-security maximum 2 switchport port-security violation restrict switchport port-security mac-address sticky switchport port-security mac-address sticky 000c.30c4.bd61

レイヤ2スイッチの仕組み

- レイヤ2スイッチの概要 ~ひとつのネットワークを作る~

- レイヤ2スイッチの動作 ~MACアドレスに基づいて転送~

- 演習:レイヤ2スイッチの動作[Cisco]

- コリジョンドメインとブロードキャストドメイン

- レイヤ2スイッチの転送方式

- 全二重通信 ~送信も受信も同時に~

- オートネゴシエーション ~両端のポートの一番いい速度/モードにする~

- Cisco 全二重/半二重の不一致(duplex mismatch)

- ポートセキュリティ ~つながっているPCは正規のPCですか?~

- Cisco ポートセキュリティの設定

- Ciscoポートセキュリティの設定例

- SPAN ~ネットワークのモニタリング~

- スパニングツリーの概要 ~イーサネットフレームの転送経路を冗長化~

- BPDU ~スパニングツリーの制御情報~

- スパニングツリーの仕組み ~ルートブリッジを中心とした転送経路を決める~

- スパニングツリー ポートIDでルートポートが決まるとき

- スパニングツリーのポートの状態 ~ブロッキング/リスニング/ラーニング/フォワーディング~

- TCN BPDUによるトポロジ変更通知

- PVST ~VLANごとにスパニングツリーを考える~

- スパニングツリー(PVST)の設定と確認

- PortFast ~すぐにフォワーディング状態にする~

- スパニングツリーの設定例

- RSTP ~高速なスパニングツリー~

- RSTPの設定例

- ルートガード

- BPDUガード/BPDUフィルタ

- PoE ~UTPケーブルで電源供給~

- イーサチャネルの概要 ~複数のイーサネットリンクをまとめる~

- イーサチャネルの負荷分散 ~単純に帯域幅が増えるわけではない~

- L2イーサチャネルの設定 ~スイッチポートをまとめる~

- L3イーサチャネル ~ルーテッドポートをまとめる~

- イーサチャネルの設定例 L3イーサチャネルとL2イーサチャネルの接続

- LACP/PAgPのshowコマンド

- [Juniper-Cisco相互接続] L2リンクアグリゲーションの設定例

- [Juniper-Cisco相互接続] L3リンクアグリゲーションの設定例

- ストームコントロール