Table of Contents

概要

RIPとEIGRPの双方向の再配送を行うときにルートマップを適用します。再配送時にルートマップを利用して、ルートをフィルタしたり、ルートタグやメトリックをセットする具体的な設定例です。

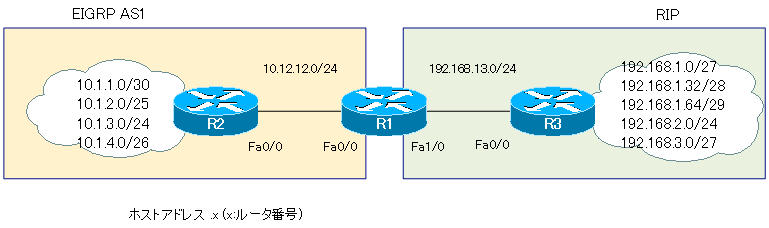

ネットワーク構成

初期設定

- ホスト名/IPアドレス

- RIPv2

- R1-R3間でRIPv2を有効化

- R3はFa0/0のみRIPv2を有効化

- EIGRP AS1

- R1-R2間でEIGRP AS1を有効化

- 再配送

- R1でEIGRPとRIPv2の双方向再配送

設定条件

- R3でnetworkコマンドを利用しないで「168.1.0/27」「192.168.1.32/28」「192.168.1.64/29」「192.168.2.0/24」「192.168.3.0/27」をRIPルーティングプロセスに登録します。その際、「192.168.1.0/24」のサブネットにはルートタグ100を付加します。

- R1でルートタグ100が付加されているルート情報はEIGRPに再配送しないようにします。

- R1でEIGRPからRIPへ再配送するときに、以下のようにメトリックを付加します。

- サブネットマスク/25以下のルート情報:メトリック5

- サブネットマスク/26以上のルート情報:メトリック10

設定と確認

Step1:ルートマップの用途と処理対象を明確にする

ルートマップはいろんな用途で利用し、用途によって処理対象や設定内容が変わってきます。ルートマップの設定のポイントは、用途と処理対象を明確にすることです。

設定条件より、ルートマップの用途は再配送時の制御です。そのため、処理対象は再配送するルート情報です。そして、処理対象を特定するためには標準ACLやプレフィクスリストを利用できます。また、設定条件から処理内容として、以下の設定を行うことになります。

- R3:ルートタグの付加 set tag

- R1:フィルタ(再配送しない) deny

- R1:ルートごとのメトリックの付加 set metric

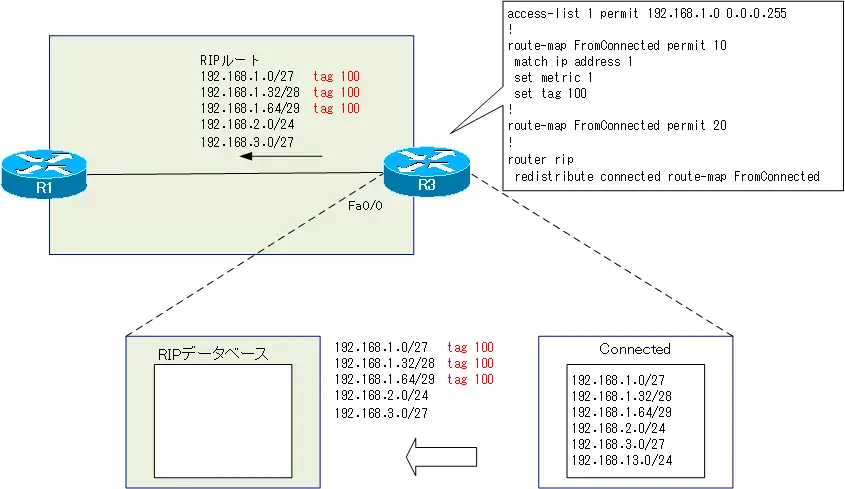

Step2:R3 Connectedの再配送の設定

初期設定では、R3はFa0/0しかRIPv2が有効化されていません。「192.168.1.0/27」「192.168.1.32/28」「192.168.1.64/29」「192.168.2.0/24」「192.168.3.0/27」のネットワークは、Loopback0のインタフェースへIPアドレスを設定して作成しています。これらをRIPデータベースに登録するためにredistribute connectedで再配送します。その際、条件に基づいてルートタグを付加します。ルートタグを付加するルート情報を特定するために標準ACLを利用するものとします。標準ACLで「192.168.1」ではじまるルート情報をpermitしてmatch条件に関連付けます。

R3

access-list 1 permit 192.168.1.0 0.0.0.255 ! route-map FromConnected permit 10 match ip address 1 set tag 100 ! route-map FromConnected permit 20 ! router rip redistribute connected route-map FromConnected

Step3:R3 Connectedの再配送の確認

R3の再配送の設定を確認します。show ip rip databaseコマンドを表示すると、connectedのルート情報がRIPデータベースに登録されています。

R3

R3#show ip rip database

10.0.0.0/8 auto-summary

10.1.1.0/30

[10] via 192.168.13.1, 00:00:09, FastEthernet0/0

10.1.2.0/25

[10] via 192.168.13.1, 00:00:09, FastEthernet0/0

10.1.3.0/24

[10] via 192.168.13.1, 00:00:09, FastEthernet0/0

10.1.4.0/26

[10] via 192.168.13.1, 00:00:09, FastEthernet0/0

10.12.12.0/24

[10] via 192.168.13.1, 00:00:09, FastEthernet0/0

192.168.1.0/24 auto-summary

192.168.1.0/27 redistributed

[1] via 0.0.0.0,

192.168.1.32/28 redistributed

[1] via 0.0.0.0,

192.168.1.64/29 redistributed

[1] via 0.0.0.0,

192.168.2.0/24 auto-summary

192.168.2.0/24 redistributed

[1] via 0.0.0.0,

192.168.3.0/24 auto-summary

192.168.3.0/27 redistributed

[1] via 0.0.0.0,

192.168.13.0/24 auto-summary

192.168.13.0/24 directly connected, FastEthernet0/0

そして、R1でルーティングテーブルのRIPルート「192.168.1.0/27」の詳細を確認するとタグ100が付加されていることがわかります。

R1

R1#show ip route 192.168.1.0 255.255.255.224

Routing entry for 192.168.1.0/27

Known via "rip", distance 120, metric 1

Tag 100

Redistributing via eigrp 1, rip

Advertised by eigrp 1 metric 100000 10 255 1 1500

Last update from 192.168.13.3 on FastEthernet1/0, 00:00:15 ago

Routing Descriptor Blocks:

* 192.168.13.3, from 192.168.13.3, 00:00:15 ago, via FastEthernet1/0

Route metric is 1, traffic share count is 1

Route tag 100

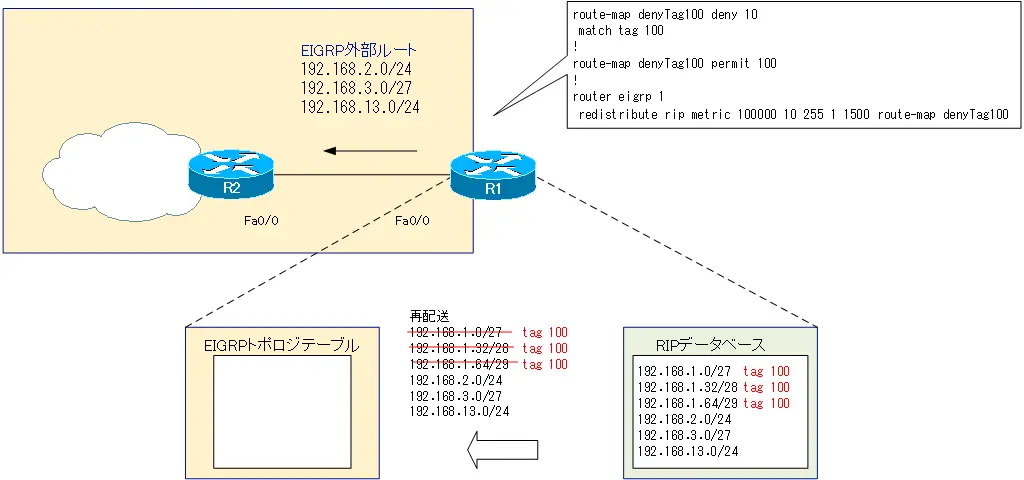

Step4:R1 タグ100のルート情報のフィルタの設定

R1でRIPからEIGRPへ再配送するときにタグ100が付加されているルート情報をフィルタして再配送されないようにします。フィルタするルート情報は、タグで識別するのでmatch条件でACLやプレフィクスリストを関連付ける必要はありません。

R1

route-map denyTag100 deny 10 match tag 100 ! route-map denyTag100 permit 100 ! router eigrp 1 redistribute rip metric 100000 10 255 1 1500 route-map denyTag100

Step5:R1 タグ100のルート情報のフィルタの確認

R1でタグ100のルート情報がEIGRPへ再配送されていないことを確認します。show ip eigrp topologyでEIGRPトポロジテーブルを表示します。

R1

R1#show ip eigrp topology

IP-EIGRP Topology Table for AS(1)/ID(192.168.13.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.1.3.0/24, 1 successors, FD is 156160

via 10.12.12.2 (156160/128256), FastEthernet0/0

P 10.1.2.0/25, 1 successors, FD is 156160

via 10.12.12.2 (156160/128256), FastEthernet0/0

P 10.1.1.0/30, 1 successors, FD is 156160

via 10.12.12.2 (156160/128256), FastEthernet0/0

P 10.12.12.0/24, 1 successors, FD is 28160

via Connected, FastEthernet0/0

P 10.1.4.0/26, 1 successors, FD is 156160

via 10.12.12.2 (156160/128256), FastEthernet0/0

P 192.168.13.0/24, 1 successors, FD is 28160

via Redistributed (28160/0)

P 192.168.2.0/24, 1 successors, FD is 28160

via Redistributed (28160/0)

P 192.168.3.0/27, 1 successors, FD is 28160

via Redistributed (28160/0)

EIGRPトポロジテーブルにはR1でタグ100を付加した「192.168.1.0/27」「192.168.1.32/28」「192.168.1.64/29」が含まれていないことがわかります。

そして、R2のルーティングテーブルのEIGRP外部ルートは次のようになります。

R2

R2#show ip route eigrp

D EX 192.168.13.0/24 [170/30720] via 10.12.12.1, 00:17:08, FastEthernet0/0

D EX 192.168.2.0/24 [170/30720] via 10.12.12.1, 00:15:05, FastEthernet0/0

192.168.3.0/27 is subnetted, 1 subnets

D EX 192.168.3.0 [170/30720] via 10.12.12.1, 00:15:05, FastEthernet0/0

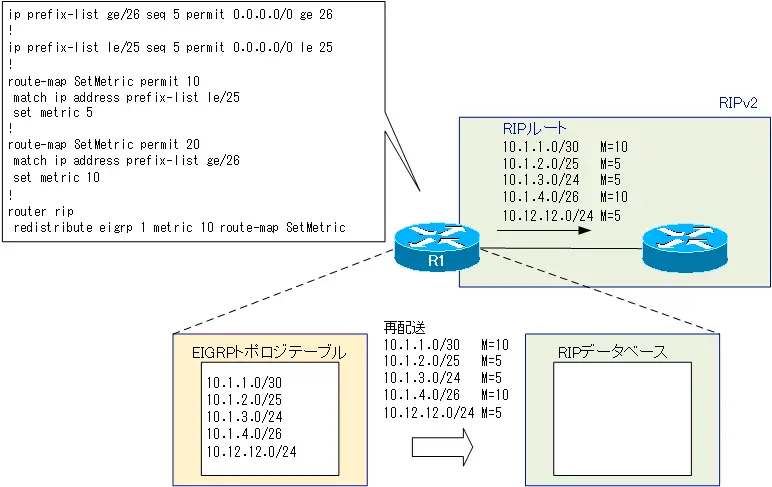

Step6:R1 再配送時にルートごとのメトリックの設定

R1では、EIGRPからRIPへの再配送時にもルートマップを適用します。RIPに再配送時にルートごとに異なるメトリックを設定します。条件にはルート情報のサブネットマスクが指定されているので、プレフィクスリストを利用してメトリックを付加するルート情報を識別するのが簡単です。

R1

ip prefix-list ge/26 seq 5 permit 0.0.0.0/0 ge 26 ! ip prefix-list le/25 seq 5 permit 0.0.0.0/0 le 25 ! route-map SetMetric permit 10 match ip address prefix-list le/25 set metric 5 ! route-map SetMetric permit 20 match ip address prefix-list ge/26 set metric 10 ! router rip redistribute eigrp 1 metric 10 route-map SetMetric

Step7:R1 再配送時にルートごとのメトリックの確認

R1でshow ip rip databaseコマンドを入力して、RIPデータベースを表示します。

R1

R1#show ip rip database

10.0.0.0/8 auto-summary

10.1.1.0/30 redistributed

[10] via 10.12.12.2,

10.1.2.0/25 redistributed

[5] via 10.12.12.2,

10.1.3.0/24 redistributed

[5] via 10.12.12.2,

10.1.4.0/26 redistributed

[10] via 10.12.12.2,

10.12.12.0/24 redistributed

[5] via 0.0.0.0,

192.168.1.0/24 auto-summary

192.168.1.0/27

[1] via 192.168.13.3, 00:00:19, FastEthernet1/0

192.168.1.32/28

[1] via 192.168.13.3, 00:00:19, FastEthernet1/0

192.168.1.64/29

[1] via 192.168.13.3, 00:00:19, FastEthernet1/0

192.168.2.0/24 auto-summary

192.168.2.0/24

[1] via 192.168.13.3, 00:00:19, FastEthernet1/0

192.168.3.0/24 auto-summary

192.168.3.0/27

[1] via 192.168.13.3, 00:00:21, FastEthernet1/0

192.168.13.0/24 auto-summary

192.168.13.0/24 directly connected, FastEthernet1/0

サブネットマスク/25以下の「10.1.2.0/25」「10.1.3.0/24」「10.12.12.0/24」のメトリックが5になっています。そして、サブネットマスクが/26以上の「10.1.1.0/30」「10.1.4.0/26」のメトリックが10になっています。

また、R3のルーティングテーブルは次のようになります。

R3

R3#show ip route rip

10.0.0.0/8 is variably subnetted, 5 subnets, 4 masks

R 10.1.3.0/24 [120/5] via 192.168.13.1, 00:00:10, FastEthernet0/0

R 10.1.2.0/25 [120/5] via 192.168.13.1, 00:00:10, FastEthernet0/0

R 10.12.12.0/24 [120/5] via 192.168.13.1, 00:00:10, FastEthernet0/0

R 10.1.1.0/30 [120/10] via 192.168.13.1, 00:00:10, FastEthernet0/0

R 10.1.4.0/26 [120/10] via 192.168.13.1, 00:00:10, FastEthernet0/0

設定のまとめ

各ルータの設定をまとめておきます。

R1

R1でルートタグ100が付加されているルート情報はEIGRPに再配送しないようにします。

R1

route-map denyTag100 deny 10 match tag 100 ! route-map denyTag100 permit 100 ! router eigrp 1 redistribute rip metric 100000 10 255 1 1500 route-map denyTag100

R1でEIGRPからRIPへ再配送するときに、以下のようにメトリックを付加します。

- サブネットマスク/25以下のルート情報:メトリック5

- サブネットマスク/26以上のルート情報:メトリック10

R1

ip prefix-list ge/26 seq 5 permit 0.0.0.0/0 ge 26 ! ip prefix-list le/25 seq 5 permit 0.0.0.0/0 le 25 ! route-map SetMetric permit 10 match ip address prefix-list le/25 set metric 5 ! route-map SetMetric permit 20 match ip address prefix-list ge/26 set metric 10 ! router rip redistribute eigrp 1 metric 10 route-map SetMetric

R3

R3でnetworkコマンドを利用しないで「192.168.1.0/27」「192.168.1.32/28」「192.168.1.64/29」「192.168.2.0/24」「192.168.3.0/27」をRIPルーティングプロセスに登録します。その際、「192.168.1.0/24」のサブネットにはルートタグ100を付加します。

R3

access-list 1 permit 192.168.1.0 0.0.0.255 access-list 1 permit 192.168.1.0 0.0.0.255 ! route-map FromConnected permit 10 match ip address 1 set tag 100 ! route-map FromConnected permit 20 ! router rip redistribute connected route-map FromConnected

IPルーティング応用

- DNSラウンドロビン方式の負荷分散

- 負荷分散装置(ロードバランサ)の仕組み

- ルーティングプロセス ~実行中のルーティングプロトコル用のプログラム~

- 複数のルーティングプロトコルの利用

- 再配送(再配布) ~ルーティングドメイン境界で必須の設定~

- Cisco再配送(再配布)の設定 ~redistributeコマンド~

- Cisco 再配送の設定例 ~OSPFとRIPの双方向再配送~

- 再配送 設定ミスの切り分けと修正 Part1

- 再配送 設定ミスの切り分けと修正 Part2

- 再配送 設定ミスの切り分けと修正 Part3

- 再配送 設定ミスの切り分けと修正 Part4

- 再配送 設定ミスの切り分けと修正 Part5

- 再配送 設定ミスの切り分けと修正 Part6

- オフセットリスト(offset-list) ~ルート情報のメトリックを加算~

- オフセットリストの設定例 RIP

- オフセットリストの設定例 EIGRP

- ルートフィルタの概要

- ルートフィルタのポイント

- ディストリビュートリストによるルートフィルタの設定

- Ciscoディストリビュートリストによるルートフィルタの設定例

- プレフィクスリスト(prefix-list)によるルートフィルタの設定

- Ciscoプレフィクスリストによるルートフィルタの設定例

- Ciscoルートマップ(route-map)の概要 ~何をどう処理するか~

- Ciscoルートマップの設定

- Ciscoルートマップ(route-map)設定のポイント

- Ciscoルートマップによる再配送時のルート制御の設定例

- ポリシーベースルーティングの設定例

- GREトンネルインタフェース ~仮想的なポイントツーポイント接続~

- GREトンネルインタフェースの設定例

- GREトンネルの注意点 ~フラッピングしないように~

- オーバーレイネットワークとアンダーレイネットワーク

- ルート制御 ケーススタディ Part1

- ルート制御 ケーススタディ Part2

- ルート制御 ケーススタディ Part3

- VRF/VRF-Liteの概要 ~仮想的にルータを分割する~

- VRFの設定と確認コマンド [Cisco]

- VRF-Liteによるレイヤ3VPNの設定例 [Cisco]

- VRFルートリーク(スタティックルート)

- VRFルートリーク(スタティックルート)の設定例

- VRFルートリーク(MP-BGP)

- VRFルートリーク(MP-BGP)の設定例

- [FVRFの仕組み] FVRF(Front door VRF)とは

- [FVRFの仕組み] ポイントツーポイントGREトンネル:FVRFなし

- [FVRFの仕組み] ポイントツーポイントGREトンネル : FVRFあり(tunnel vrfコマンド)

- [FVRFの仕組み] IPSec VTI : FRVRFあり

- [FVRFの仕組み] IPSec VTI : FVRFあり 設定例

- [FVRFの仕組み] DMVPN : FVRFあり

- [FVRFの仕組み] DMVPN : FVRFあり 設定例 Part1

- [FVRFの仕組み] DMVPN : FVRFあり 設定例 Part2

- tunnel vrfコマンド

- tunnel vrfコマンドの設定例

- [演習] ルーティングループの防止

- [演習] 企業ネットワーク構築演習 Part1:拠点1の構築

- [演習] 企業ネットワーク構築演習 Part2:拠点2/拠点3の構築

- [演習] 企業ネットワーク構築演習 Part3:広域イーサネットの接続

- [演習] 企業ネットワーク構築演習 Part4:インターネット(AS1/AS2)の構築

- [演習] 企業ネットワーク構築演習 Part5:インターネットへの接続

- [演習] 企業ネットワーク構築演習 Part6:インターネットVPNの構築