Table of Contents

ルートマップ(route-map)とは

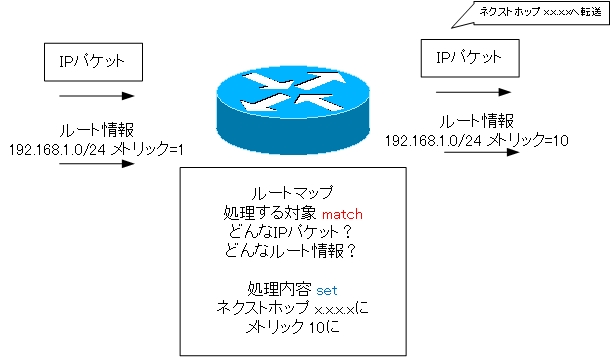

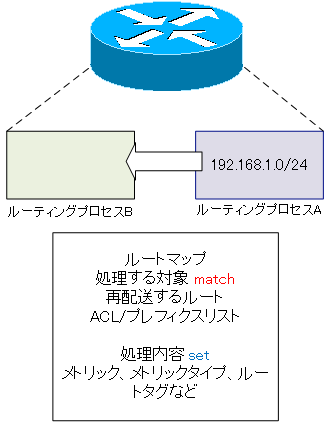

ルートマップ(route-map)とは、処理するべき対象を特定するための条件と処理内容をまとめているリストです。 ルートマップによって、IPパケットの転送経路を決めたり、ルーティングプロトコルのルート情報のメトリックなどのパラメータを変更するなどさまざまな制御が可能です。 ルートマップで処理するべき対象の条件はmatch条件で決めます。そして、処理内容はpermit/denyおよびsetコマンドで設定します。

- ルートマップの用途を明確にすることが一番大事です。

- 用途によって、処理対象を決めるmatchコマンドの設定や処理内容を決めるsetコマンドの設定が変わります。

ルートマップの主な用途

ルートマップは慣れないと難しく感じてしまうでしょう。ルートマップはとてもいろんな用途で利用されます。そして、その用途に応じて処理する対象と処理内容が違ってきます。この点が、ルートマップが難しいと感じてしまう理由でしょう。

ルートマップについて詳しく解説されていることがあまりなく、みようみまねで設定をして数をこなしていくとなんとなくわかってくることがほとんどです。この記事を読んでいる方は、数をこなしてなんとなくルートマップがわかってくるということをショートカットしましょう。ルートマップを理解するには、まず、ルートマップの用途を明確にしておくことが重要なポイントです。

ルートマップの用途ごとに処理する対象が違うので、処理するべき対象を特定するmatch条件の設定が変わります。また、処理内容も違ってくるのでsetコマンドで設定すべき内容も変わります。

ルートマップの設定をするときには、どんな用途で、何が処理対象なのかを明確にしておくことが重要です。ルートマップの主な用途として、以下が挙げられます。

- Policy Based Routing(PBR)

- NAT変換対象パケットの指定

- BGPルートをフィルタしアトリビュートの指定

- 再配送時にルートをフィルタしメトリックの変更、ルートタグの付加など

以降で、これらの用途ごとに処理する対象と主な処理内容を解説します。

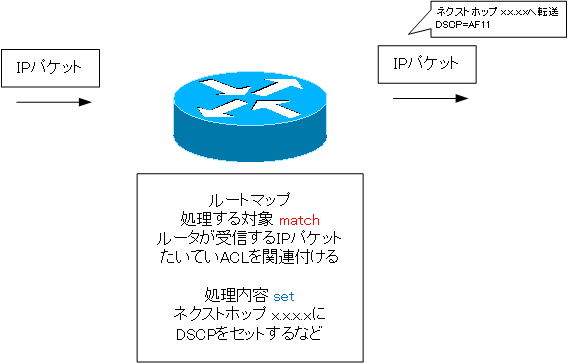

ルートマップの用途:Policy Based Routing

処理の対象

ルートマップをPBRで利用するときは、処理する対象はルータが受信するIPパケットです。ルータが受信するどんなIPパケットを対象とするかをmatchの条件で特定できるようにします。そのために、標準/拡張ACLを関連付けることが多いです。

処理の内容

matchの条件に一致してルートマップでpermitされたIPパケットがPBRの処理対象です。そして、setコマンドでパケットの転送先(ネクストホップ)や出力インタフェースを指定したり、IPヘッダのIP PrecedenceやDSCPの値をセットしたりなどができます。

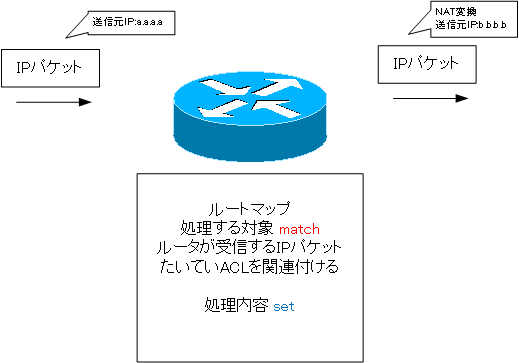

ルートマップの用途:NAT変換対象パケットの指定

処理の対象

NAT変換対象パケットを指定するためにルートマップを利用できます。処理する対象は、ルータが受信するIPパケットです。ルータが受信するIPパケットのうち、NAT変換したいIPパケットをmatch条件で特定できるようにします。そのために、標準/拡張ACLを関連付けることが多いです。

処理の内容

matchの条件に一致してルートマップでpermitされたIPパケットがNAT変換されます。この用途のときにはsetコマンドで追加の処理を設定することはありません。matchの条件に一致せずに、ルートマップでdenyされたIPパケットはNAT変換されないだけで、破棄されるわけではありません。

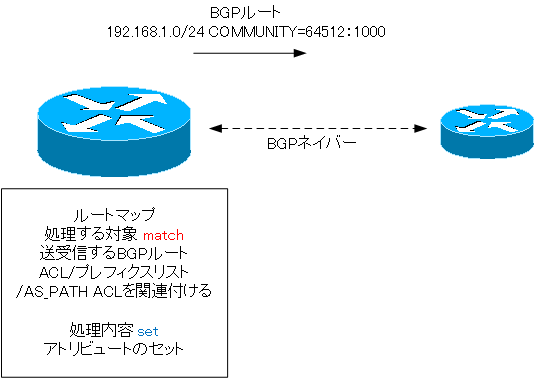

BGPルートをフィルタしアトリビュートの指定

処理の対象

特定のBGPネイバーと送受信するルート情報をフィルタしたり、アトリビュートをセットするためにルートマップを利用できます。処理の対象はBGPルートです。match条件でBGPルートを特定できるように設定します。そのために、さらにプレフィクスリストや標準/拡張ACLを関連付けることが多いです。BGPルートなのでAS_PATHアクセスリストを関連付けることもよくあります。

処理の内容

match条件に一致してルートマップでpermitされたBGPルートに対してsetコマンドで追加の処理ができます。LOCLA_PREFやMED、COMMUNITYなどのパスアトリビュートをセットする設定が多いです。ルートマップでdenyされたBGPルートは、破棄されます。

再配送時にルートをフィルタしメトリックの変更、ルートタグの付加など

処理の対象

ルーティングプロセス間で再配送するルートをフィルタしたり、メトリックを変更したりするためにルートマップを利用できます。処理の対象は、再配送するルート情報です。match条件でネットワークアドレス/サブネットマスクといったルート情報を特定できるように設定します。たいていは、プレフィクスリストやACLを関連付けます。

処理の内容

match条件に一致してルートマップでpermitされたルート情報は再配送されます。そして、メトリックの値やメトリックタイプを変更したり、ルートタグを付加できます。どのような設定ができるかは再配送先のルーティングプロセスによって異なります。ルートマップでdenyされたルート情報は再配送されません。

ルートマップの用途ごとの処理対象と処理内容のまとめ

ここまで解説したルートマップの用途ごとの処理対象と処理内容をまとめます。

| 用途 | 処理対象 | 処理内容 |

|---|---|---|

| PBR(Policy Based Routing) | ルータが受信するIPパケット 標準/拡張ACLを関連付ける | ポリシーベースルーティングを行う 指定したネクストホップへ転送する,DSCPをセットするなど |

| NAT変換対象の指定 | ルータが受信するIPパケット 標準/拡張ACLを関連付ける | NAT変換する denyされたパケットはNAT変換しないだけ |

| BGPルート | BGPで送受信するルート情報 ACL,プレフィクスリスト,AS_PATH ACLを関連付ける | BGPルートを許可/拒否する 許可したルートは追加でパスアトリビュートをセットできる |

| 再配送時のフィルタ | 再配送するルート情報 ACL,プレフィクスリストを関連付ける | 再配送を許可/拒否する 許可したルートは追加でメトリック値やメトリックタイプ、ルートタグの付加なども可能 |

関連記事

ルートマップの概要をふまえたうえでルートマップの設定の詳細は、以下の記事をご覧ください。

IPルーティング応用

- DNSラウンドロビン方式の負荷分散

- 負荷分散装置(ロードバランサ)の仕組み

- ルーティングプロセス ~実行中のルーティングプロトコル用のプログラム~

- 複数のルーティングプロトコルの利用

- 再配送(再配布) ~ルーティングドメイン境界で必須の設定~

- Cisco再配送(再配布)の設定 ~redistributeコマンド~

- Cisco 再配送の設定例 ~OSPFとRIPの双方向再配送~

- 再配送 設定ミスの切り分けと修正 Part1

- 再配送 設定ミスの切り分けと修正 Part2

- 再配送 設定ミスの切り分けと修正 Part3

- 再配送 設定ミスの切り分けと修正 Part4

- 再配送 設定ミスの切り分けと修正 Part5

- 再配送 設定ミスの切り分けと修正 Part6

- オフセットリスト(offset-list) ~ルート情報のメトリックを加算~

- オフセットリストの設定例 RIP

- オフセットリストの設定例 EIGRP

- ルートフィルタの概要

- ルートフィルタのポイント

- ディストリビュートリストによるルートフィルタの設定

- Ciscoディストリビュートリストによるルートフィルタの設定例

- プレフィクスリスト(prefix-list)によるルートフィルタの設定

- Ciscoプレフィクスリストによるルートフィルタの設定例

- Ciscoルートマップ(route-map)の概要 ~何をどう処理するか~

- Ciscoルートマップの設定

- Ciscoルートマップ(route-map)設定のポイント

- Ciscoルートマップによる再配送時のルート制御の設定例

- ポリシーベースルーティングの設定例

- GREトンネルインタフェース ~仮想的なポイントツーポイント接続~

- GREトンネルインタフェースの設定例

- GREトンネルの注意点 ~フラッピングしないように~

- オーバーレイネットワークとアンダーレイネットワーク

- ルート制御 ケーススタディ Part1

- ルート制御 ケーススタディ Part2

- ルート制御 ケーススタディ Part3

- VRF/VRF-Liteの概要 ~仮想的にルータを分割する~

- VRFの設定と確認コマンド [Cisco]

- VRF-Liteによるレイヤ3VPNの設定例 [Cisco]

- VRFルートリーク(スタティックルート)

- VRFルートリーク(スタティックルート)の設定例

- VRFルートリーク(MP-BGP)

- VRFルートリーク(MP-BGP)の設定例

- [FVRFの仕組み] FVRF(Front door VRF)とは

- [FVRFの仕組み] ポイントツーポイントGREトンネル:FVRFなし

- [FVRFの仕組み] ポイントツーポイントGREトンネル : FVRFあり(tunnel vrfコマンド)

- [FVRFの仕組み] IPSec VTI : FRVRFあり

- [FVRFの仕組み] IPSec VTI : FVRFあり 設定例

- [FVRFの仕組み] DMVPN : FVRFあり

- [FVRFの仕組み] DMVPN : FVRFあり 設定例 Part1

- [FVRFの仕組み] DMVPN : FVRFあり 設定例 Part2

- tunnel vrfコマンド

- tunnel vrfコマンドの設定例

- [演習] ルーティングループの防止

- [演習] 企業ネットワーク構築演習 Part1:拠点1の構築

- [演習] 企業ネットワーク構築演習 Part2:拠点2/拠点3の構築

- [演習] 企業ネットワーク構築演習 Part3:広域イーサネットの接続

- [演習] 企業ネットワーク構築演習 Part4:インターネット(AS1/AS2)の構築

- [演習] 企業ネットワーク構築演習 Part5:インターネットへの接続

- [演習] 企業ネットワーク構築演習 Part6:インターネットVPNの構築