目次

ネットワークの「分割」

ルータはネットワークの「分割」を行うためのネットワーク機器とも言えます。ルータはブロードキャストを通しません。そのため、ルータによってブロードキャストドメイン、すなわちネットワークを分割することができます。分割したネットワークは、ルータで相互接続されているので、分割されたネットワーク間の通信が可能です。

ネットワークを分割する理由

ルータでネットワークを分割できますが、なぜ、ネットワークを分割する必要があるのでしょうか?

ネットワークを分割する主な理由は、次のとおりです。

- 不要なデータの転送を制限する

- セキュリティを確保する

- 管理を効率化する

どのようにネットワークを分割するかについて、明確な基準はありません。ネットワークを設計する際にケースバイケースでネットワークの分割を考えていきます。企業の社内ネットワークであれば、多くの場合、以下のような基準でネットワークの分割を検討します。

- 部署などの業務単位での分割

- フロアなどの物理的な配置による分割

- 上記の組み合わせ

不要なデータ転送の制限

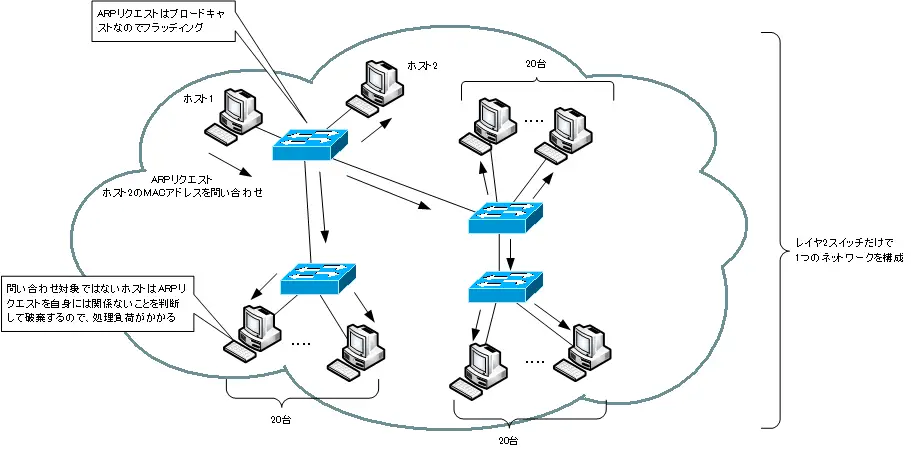

レイヤ2スイッチだけで構成する1つのネットワークにいろんな機器を接続するのが最もシンプルなネットワーク構成です。ただし、このようなネットワーク構成では、不要なデータの転送がたくさん発生してしまうことになります。典型的な例がARPでのアドレス解決です。ARPはIPアドレスからMACアドレスを求めるためのプロトコルで、ブロードキャストを利用しています。

たとえば、同じレイヤ2スイッチに接続されているすぐ近くのホストのMACアドレスを求めるためにARPリクエストを送信すると、他のレイヤ2スイッチも含めて同じネットワーク上のすべてにフラッディングされてしまうことになります。ARPリクエストはMACアドレスを問い合わせる対象のホスト以外にとってはまったく関係ないのですが、ARPリクエストを受信して、自身が問い合わせ対象でないと判断して破棄します。この際、ホストに余計な処理が発生します。つまり、1つのネットワークだと、ネットワーク上にARPリクエストの余計なデータ転送も発生しますし、関係のないホストに対して余計な処理負荷をかけてしまうことになります。

ARPリクエストのようなブロードキャストだけではなく、マルチキャストやUnknownユニキャストもフラッディングされて、余計なデータ転送が発生してしまいます。

こうした余計なデータ転送やそれに伴うホストの処理負荷を軽減するため、適切な範囲でネットワークを分割します。

セキュリティの確保

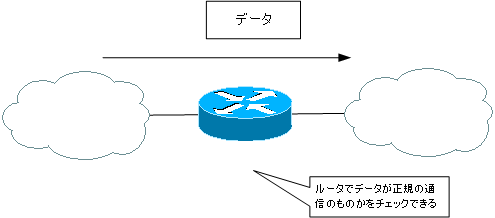

ネットワークを分割すると、ネットワーク間のデータは必ずルータを経由して行われます。ルータで転送するデータが正規の通信のデータであるかを追加でチェックすることができます。ルータという「関門」を設けることで、不正な通信を遮断してセキュリティの確保ができるようになります。

このようなルータでのデータのチェックは一般的に「パケットフィルタリング」と呼ばれます。

ルータで転送する際にセキュリティのチェックを行うためには、追加の設定が必要です。特別な設定をしていないと、ルーティングテーブルに載っている宛先でありさえすれば、転送します。Ciscoのルータでは主にアクセスコントロールリストの設定を行います。

企業向けのレイヤ2スイッチであれば、転送するデータのチェックを行うこともできる製品がありますが、ルータほど柔軟なチェックができないことがほとんどです。

管理の効率化

企業の社内ネットワークを複数の拠点にもまたがるような1つのネットワークとして構成すると、管理が煩雑になってしまいます。適切な範囲でネットワークを分割することで、管理する対象のネットワークの範囲を限定して、管理を効率よく行うことができます。

IPルーティングのキホン

- ルータ ~ルーティングを行う中心的な機器~

- ルータでネットワークを分割

- レイヤ3スイッチ

- ルーティングの動作

- ルーティングテーブル

- ルーティングテーブルの作り方

- ホストルート ~/32のルート情報~

- スタティックルーティング?それともダイナミックルーティング? ~設定の考え方の違い~

- スタティックルーティングとダイナミックルーティング(RIP)の設定の比較

- スタティックルートのメリット・デメリット

- ルーティングプロトコルのメリット・デメリット

- ルート情報をアドバタイズする意味

- 宛先ネットワークまでの距離を計測 ~アドミニストレイティブディスタンスとメトリック~

- 等コストロードバランシング

- ルート集約 ~まとめてルーティングテーブルに登録しよう~

- デフォルトルート ~究極の集約ルート~

- 最長一致検索(ロンゲストマッチ) ~詳しいルート情報を優先する~

- インターネットのルート情報を見てみよう AT&T Looking Glass

- ルーティングプロトコルの分類 ~適用範囲~

- ルーティングプロトコルの分類 ~アルゴリズム~

- ルーティングプロトコルの分類 ~ネットワークアドレスの認識(クラスフルルーティングプロトコル/クラスレスルーティングプロトコル)~

- Cisco スタティックルートの設定

- ip default-network ~特定のルート情報に「*」をつける~

- スタティックルートをバックアップに ~フローティングスタティック~

- スタティックルートの設定を一歩ずつわかりやすく行う設定例[Cisco]

- Ciscoスタティックルーティングの設定例

- IPルーティング基礎演習Part1

- IPルーティング基礎演習Part2

- IPルーティング基礎演習Part3

- Windows PCのスタティックルートの設定 route addコマンド

- RIPの概要

- RIPの動作 ~RIPルート情報を定期的に送りつける~

- RIPスプリットホライズン

- RIPタイマ

- RIPルートポイズニング ~不要なルート情報を速やかに削除~

- Cisco RIPの設定と確認

- Cisco RIPの設定例

- RIPでのデフォルトルートの生成 ~スタティックルートの再配送~

- RIPでのデフォルトルートの生成 ~default-information originate~

- RIPでのデフォルトルートの生成 ~ip default-network~

- RIP 設定ミスの切り分けと修正 Part1

- RIP 設定ミスの切り分けと修正 Part2

- RIP 設定ミスの切り分けと修正 Part3

- RIP 設定ミスの切り分けと修正 Part4

- パッシブインタフェース(passive-interface) ~ルーティングプロトコルのパケット送信を止める~

- 転送経路を決定する方法 ~アドミニストレイティブディスタンス/メトリックと最長一致検索~

- デフォルトゲートウェイの詳細 ~ホストもルーティングしている~

- デフォルトゲートウェイの冗長化の概要

- Cisco HSRPの仕組み

- Cisco HSRP 仮想ルータ宛てのパケットがアクティブルータへ転送される仕組み

- Cisco HSRPトラッキング ~より柔軟にアクティブルータを切り替える~

- Cisco HSRP設定と確認

- Cisco HSRPの負荷分散

- HSRP 設定ミスの切り分けと修正 Part1

- VRRPの仕組み

- VRRPの設定と確認コマンド [Cisco]

- ルーティングテーブルのトラッキング(Cisco HSRP/VRRP)

- Cisco HSRP ルーティングテーブルのトラッキング設定例

- VRRP ルーティングテーブルのトラッキング設定例

- GLBPの仕組み

- Cisco GLBPの設定と確認

- Cisco GLBPの設定例

- HSRP/VRRP/GLBPのアドレス情報のまとめ